バグとは

情報セキュリティマネジメントにおける「バグ」とは、システムや運用プロセスに潜む欠陥や不備を指します。これらは必ずしもプログラム上の不具合だけでなく、組織的・人的・物理的な管理の不備も含まれます。バグは単体では被害を生まない場合もありますが、脅威に悪用されることでリスクが顕在化し、情報漏洩や業務停止といった深刻な被害につながります。

ITTI

ITTIわかりやすく言えば、ゲームでキャラクターが壁をすり抜けたり、意図せず空を飛んでしまうような「バグ」と同じです。普段は笑い話で済むかもしれませんが、セキュリティの世界ではその「想定外の挙動」が攻撃者に悪用され、深刻な被害を招くのです。

バグが生まれる原因

1. 技術的要因:未修正の脆弱性、古い暗号化方式、設定ミス

2. 人的要因:教育不足、パスワード管理の甘さ、内部不正

3. 組織的要因:CSIRT未整備、監査不足、サプライチェーン管理不備

4. 物理的要因:入退室管理の不備、災害対策不足、機密書類の不適切廃棄

また、経営層が適切にガバナンスを発揮せず、監査やセキュリティ体制を整備しなければ、組織全体でバグや脆弱性が増加します。つまり、バグの発生は個人の問題ではなく、技術・人・組織・物理のすべての側面で管理を怠った結果として現れるのです。

また、経営層が適切にガバナンスを発揮せず、監査やセキュリティ体制を整備しなければ、組織全体でバグや脆弱性が増加します。つまり、バグの発生は個人の問題ではなく、技術・人・組織・物理のすべての側面で管理を怠った結果として現れるのです。

バグを放置するリスク

• 情報漏洩・データ侵害:顧客情報や知的財産の流出

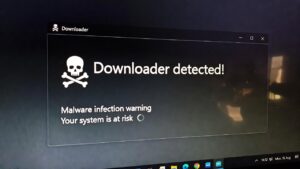

• 業務停止:ランサムウェア感染やシステム障害

• 法的責任:個人情報保護法やGDPR違反による罰則

• ブランド価値の低下:顧客離れ、株価下落、取引停止

バグを放置すると、システムに「穴」が生じます。攻撃者の視点から見れば、その穴は侵入口であり、内部に眠る顧客情報や知的財産といった“宝物”に直結する道です。つまり、バグを放置することは、攻撃者にとって格好のチャンスを与える行為にほかなりません。だからこそ、バグを早期に発見し、迅速に修正することが不可欠なのです。

代表的なバグ・脆弱性の例

未適用のセキュリティパッチ

ゼロデイ攻撃や既知の脆弱性を突かれるリスクが高まります。リリース前に十分なテストを行うことは有効な手段ですが、未知の脆弱性を完全に防ぐことは難しいため、公開後も継続的な監視と迅速なパッチ適用が不可欠です。

クラウド設定ミス

S3バケットやストレージが外部公開され、情報漏洩につながる事例が後を絶ちません。

退職者アカウントの放置

不正アクセスの温床となり、攻撃者にとっては格好の標的です。アカウント管理の徹底が求められます。

内部統制の欠如

権限が集中すると誤操作や不正が検知されにくく、重大な被害に直結します。

バグ管理のプロセス(ISMS・NIST CSFに基づく)

1. 情報資産の特定と評価:重要システムやデータを洗い出す

2. 脅威と脆弱性の特定:診断・ペネトレーションテスト・ログ分析

3. リスクアセスメント:発生可能性と影響度を評価し優先順位を決定

4. 管理策の導入

◦ 技術的対策:パッチ適用、暗号化、多要素認証

◦ 人的対策:従業員教育、フィッシング訓練

◦ 組織的対策:CSIRT設置、インシデント対応計画

5. 継続的改善:定期的なスキャン、監査、演習

フレームワークを活用することで、「人が頑張る」ではなく「仕組みで守る」体制を構築できるのが最大の利点です。

まずは資産の棚卸しから始め、段階的にプロセスを整備していくことが効果的です。

バグ対策の実践ポイント

• 自動化の活用:パッチ適用や権限管理を自動化し、人間の怠慢を前提にした仕組みを構築

• 多層防御(Defense in Depth):自動化が停止しても回るバックアップ体制を整備

• 逆算思考:攻撃が来る前提で、未来から現在を設計するように準備する

• 外部委託の活用:自社で対応困難な場合は専門業者と契約し、監査や診断を定期的に実施

特に、専門性のある外部機関と契約することで、バグの発生を抑制できるだけでなく、組織全体の信頼性向上にも直結します。自社のリソースやリスク状況に応じて、どのポイントから優先的に取り組むかを明確にすることが重要です。

ここからは対話形式で理解を深めてみましょう

以上がバグの説明でした。どう思いますか?

いや、それって「バグは危ないから気をつけましょう」で終わってるんですよ。優秀な人って、気をつけるんじゃなくて”バグが必ず出る前提”で仕組みを作るんですよね。

結局、バグ管理って「ゼロにする努力」じゃなくて、「出ても被害が広がらない仕組み」を作れるかどうかで差がつくんですよね。

だから、優秀な人はテスト自動化、ロールバック手順、監査ログの常時取得みたいに、“人間が失敗しても壊滅しない仕組み”を先に導入するんですよ。

つまり、失敗しても自動的にリカバリーされて、失敗そのものが外に漏れずに済むってことですね。

そうですね。優秀な人って、失敗をゼロにするんじゃなくて、失敗しても外に影響が出ない仕組みを先に作るんですよ。

結局、完璧を目指すよりも「壊れても回る仕組み」を持ってる組織の方が強いんです。だから、セキュリティでも同じで、失敗を前提に設計することが一番の安心につながるんですよね。

まとめ

情報セキュリティマネジメントにおけるバグは、技術・物理・人的・組織的なあらゆる側面に潜む弱点です。これを放置すれば、情報漏洩や業務停止、法的リスク、ブランド失墜といった深刻な被害につながります。

企業が生き残るためには、バグや脆弱性を「避けられないもの」として前提にし、常に監視・改善を続ける姿勢が不可欠です。

この記事が参考になったと感じた方は、ぜひ周りの方にも共有してください。ご意見やご感想があればコメントで教えてください。今後の改善に役立てます。

最後まで読んでいただき、ありがとうございました。

コメント