インシデントとは

インシデント(incident)とは、情報セキュリティの「機密性」「完全性」「可用性」を侵害、または侵害する恐れのある出来事を指します。

JIS Q 27000では「望まない、または予期しない情報セキュリティ事象のうち、事業運営を危うくする可能性が高いもの」と定義されています。

つまり、単なる「セキュリティ上の出来事(event)」の中でも、実際に被害やリスクが発生したものがインシデントです。

ITTI

ITTI例えば、外部からのサイバー攻撃による不正アクセス、PCを起動した際にランサムウェアが表示されるようなマルウェア感染、さらには地震や火災といった自然災害によるシステム停止もインシデントに含まれます。

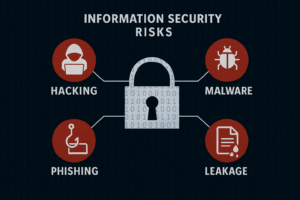

インシデントの種類

インシデントは大きく3つに分類できます。

1. 外部要因によるインシデント

• マルウェア感染、ランサムウェア攻撃

• フィッシング詐欺、標的型メール攻撃

• 不正アクセス(ID・パスワード漏洩)

• DDoS攻撃によるサービス停止

マルウェア感染やランサムウェア攻撃、フィッシング詐欺、標的型メール、不正アクセス、DDoS攻撃など、外部から仕掛けられる攻撃を該当します。

2. 内部要因によるインシデント

• 従業員の誤送信や設定ミス

• USBメモリやノートPCの紛失・盗難

• 内部関係者による情報持ち出しや改ざん

• 無許可のクラウド利用(シャドーIT)

従業員の誤送信や設定ミス、USBメモリやノートPCの紛失・盗難、内部関係者による情報持ち出しや改ざん、無許可のクラウド利用(シャドーIT)など、組織内部の行為や不注意によって発生するものです。

3. 環境要因によるインシデント

• 地震・火災・落雷などの自然災害

• 通信・電力・クラウドサービスの障害

• サーバールームへの不正侵入や機器盗難

地震・火災・落雷といった自然災害、通信や電力の障害、クラウドサービスの停止、サーバールームへの不正侵入や機器盗難など、物理的・環境的な要因によるものです。

インシデントがもたらす影響

インシデントは企業に深刻なダメージを与えます。

• 社会的信用の失墜:顧客離れ、取引停止、ブランド価値の低下

• 法的リスク:個人情報保護法やGDPR違反による罰則・制裁金

• 経済的損失:システム復旧費用、損害賠償、株価下落

• 事業継続への打撃:業務停止や長期的な売上減少

インシデントを放置すると、時間の経過とともに被害が拡大し、トラブルはより深刻化します。小さな異常の段階で発見できれば、被害を最小限に抑えることが可能です。そのためには、早期発見と迅速な対応が不可欠であり、インシデントの芽を摘むことが組織のリスク管理に直結します。

インシデント対応の流れ

インシデント発生時には、迅速かつ体系的な対応が求められます。

1. 検知・初動対応:異常を検知し、被害範囲を特定

2. 封じ込め:被害拡大を防止(端末隔離、アクセス遮断など)

3. 原因調査:ログ解析やフォレンジック調査

4. 復旧:システム再構築、データ復元

5. 再発防止:ルール改訂、教育強化、セキュリティ強化

インシデント対応は「検知・初動対応 → 封じ込め → 原因調査 → 復旧 → 再発防止」という流れで進めることが基本です。これらのプロセスを単発で終わらせるのではなく、PDCAサイクルに組み込むことで、被害拡大を抑え、再発を防ぎ、組織としての知見を蓄積することが可能になります。 継続的な改善を通じて、より強固なセキュリティ体制を構築できるのです。

インシデント対策のポイント

• 体制整備:CSIRT(Computer Security Incident Response Team)の設置

• 技術的対策:多要素認証、暗号化、バックアップ

• 教育・訓練:従業員へのセキュリティ研修、フィッシング訓練

• フレームワーク活用:ISMS(ISO/IEC 27001)、NIST CSF、IPAガイドライン

インシデント対策には、体制整備・技術的対策・教育訓練・フレームワーク活用の4つの柱があります。

特に教育は最も重要です。従業員が不要な行動を避け、必要な対応を正しく実行できるようになることで、ヒューマンエラーを大幅に減らせます。

また、多要素認証や暗号化、バックアップといった技術的対策を導入することで、システムの堅牢性を高められます。さらに、ISMS(ISO/IEC 27001)、NIST CSF、IPAガイドラインといったフレームワークを活用すれば、国際的に認められた基準に基づいて抜け漏れのない管理体制を構築でき、より強固なセキュリティ基盤を築くことが可能です。

AIひろゆきの会話

ここからは対話形式で理解を深めてみましょう

以上がインシデントの説明でした。どう思いますか?

いや、それって「インシデントは怖いから気をつけましょう」っていう感想レベルなんですよ。優秀な人って、怖い怖いって言うんじゃなくて、どうやって仕組み化して再発を防ぐかに頭を使うんですよね。

結局、CSIRTを作ったり、ISMSとかNIST CSFみたいなフレームワークを活用して、抜け漏れなく回せる体制を作る。これができる人が優秀なんですよね。逆に「うちは気をつけてます」で済ませてる会社ほど、実際にやらかすんですよ。

フレームワークって本当に優秀ですね。導入すれば安心ってことですよね?

そうですね、フレームワークって成功事例を体系化したものなんで、真似するだけで最低限の土台は作れるんですよ。優秀な人ほどゼロから考えるんじゃなくて、まずは型を使って効率よく基盤を固める。その上で、自分の会社に合わせて調整していけば、無駄なく強い組織ができるんですよね。だから結局、フレームワークは“使い方次第”なんですよ。

まとめ

インシデントは「起きないもの」ではなく「必ず起きるもの」として備える必要があります。外部攻撃・内部不正・自然災害など多様なリスクに対し、事前の体制整備と迅速な対応力が企業の命運を分けます。

特に中小企業にとっては、教育・体制構築・フレームワーク活用を段階的に進めることが現実的かつ効果的です。まずは従業員教育とCSIRTの設置から着手し、継続的に改善を重ねることで、強固なセキュリティ基盤を築けます。

この記事が参考になったと感じた方は、ぜひ周りの方にも共有していただけると嬉しいです。

また、ご意見やご感想があればコメントで教えてください。今後の記事改善に役立てていきます。

最後まで読んでいただき、ありがとうございました。