情報セキュリティリスクの定義

情報セキュリティリスクとは、情報資産が脅威や脆弱性によって損なわれる可能性を指します。リスクが顕在化すれば、情報漏洩・業務停止・法的責任・ブランド価値の低下といった深刻な被害につながります。

リスクは「脆弱性(内部の弱点)」と「脅威(外部からの要因)」が重なったときに初めて発生します。したがって、両者を組み合わせて評価することが不可欠です。

ITTI

ITTI言い換えれば、リスクとは「失う可能性」です。情報漏洩や法令違反が発覚すれば、重大なトラブルに直結し、顧客からの信頼を失って契約解除や新規契約の喪失につながる恐れがあります。

情報セキュリティリスクの代表例

1. 技術的リスク

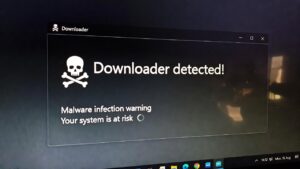

• 未適用のセキュリティパッチ:既知の脆弱性を放置すると攻撃者に悪用される。

• 古い暗号化方式の利用:MD5やSHA-1は既に安全性が失われ、短時間で解読可能。

• クラウド設定ミス:AWS S3バケットやAzureストレージの誤設定による情報漏洩。

2. 人的リスク

• 弱いパスワードや使い回し:総当たり攻撃やリスト型攻撃の標的となる。

• フィッシング詐欺:従業員が偽メールに騙され、認証情報を漏洩。

• 内部不正:退職者アカウントの放置や従業員による情報持ち出し。

3. 組織的リスク

• CSIRT未整備:インシデント発生時に初動が遅れ、被害が拡大。

• 権限管理の不備:権限集中により誤操作や不正が検知されない。

• サプライチェーン攻撃:取引先や委託先を経由した侵入。

4. 物理的リスク

• サーバールームの入退室管理不足:不正侵入による機器盗難や改ざん。

• 機密書類の廃棄不備:ゴミ箱からの情報流出。

• 災害対策の欠如:地震・火災でシステムが停止し、業務継続不能。

情報セキュリティリスクは、脆弱性と脅威が組み合わさったときに初めて発生します。弱点だけでも、攻撃の可能性だけでもリスクにはならず、両者が重なったときに「被害の可能性」として現れるのです。

情報セキュリティリスクを放置する危険性

• 情報漏洩・データ侵害:顧客情報や知的財産の流出。

• 業務停止:ランサムウェア感染やシステム障害による操業停止。

• 法的責任:個人情報保護法やGDPR違反による罰則。

• ブランド価値の低下:顧客離れ、株価下落、取引停止。

リスクを放置すれば、脆弱性(弱点)と脅威(攻撃や災害)が重なり合い、企業に二重の打撃を与えることになります。つまり、弱点だけでは被害は起きず、脅威だけでも現実化しません。しかし両者が組み合わさった瞬間、情報漏洩や業務停止といった具体的なリスクが顕在化するのです。

情報セキュリティリスク対策のプロセス(ISMS・NIST CSFに基づく)

1. 資産の特定と評価:重要システムやデータを洗い出す。

2. 脅威と脆弱性の特定:脆弱性診断・ペネトレーションテスト・ログ分析。

3. リスクアセスメント:発生可能性と影響度を評価し、優先順位を決定。

4. 管理策の導入

◦ 技術的対策:パッチ適用、暗号化、多要素認証

◦ 人的対策:従業員教育、フィッシング訓練

◦ 組織的対策:CSIRT設置、インシデント対応計画

5. 継続的改善:定期的なスキャン、監査、演習

脆弱性と脅威は同じプロセスに見えますが、対象は異なります。脆弱性は「内部の弱点」、脅威は「外部からの要因」です。両者を組み合わせて評価することで、初めて現実的なリスクが明確になります。

実践的なリスク低減のポイント

実践的なリスク低減には、人間の怠慢やミスを前提にした仕組み化が不可欠です。

• 物理的認証:入退室カードを導入し、許可された人以外はサーバールームに入れないようにする。

• 業務プロセス:承認フローを多段階化し、複数人のチェックを必須にすることで不正や誤りを防ぐ。

• システム認証:常時パスワード保護を行い、ログインにはカードや多要素認証を組み合わせる。

さらに、外部委託の活用も有効です。専門ベンダーによる診断や監査は、最新の攻撃手法に基づいた改善策を得る最短ルートであり、内部リソースだけでは気づけないリスクを補完できます。

AIひろゆきの会話

ここからは対話形式で理解を深めてみましょう

以上がリスクの説明でした。どう思いますか?

いや、それって「リスクは怖いから気をつけましょう」で終わってるんですよ。優秀な人って、「気をつける」じゃなくて「仕組みで潰す」んですよね。

結局、セキュリティ管理って「人が完璧に守る」ことを前提にすると必ず失敗するんですんご。だから、優秀な人は 自動パッチ適用、ゼロトラスト、ロールバック手順、監査ログの常時取得みたいに、“人間がサボっても壊滅しない仕組み”を先に導入するんですよ。

つまり、「注意する」じゃなくて「怠慢を前提にした設計」をやる人が、本当に優秀なんですよね。

リスクが発生した時点でもう遅いよね。

いや、それって当たり前なんですよ。

リスクって「起きてから対処する」時点で、もう被害は出てるんですよ。だから優秀な人は「遅いかどうか」を議論しないんですよね。

結局、リスクはゼロにはできないんです。ゼロデイ攻撃とか自然災害とか、人間がどれだけ頑張っても防げないものは必ずあるんご。

で、優秀な人は「リスクが発生するのは前提」として、被害を最小化する仕組みを先に作るんですよね。

例えば、

• 多層防御で一つ突破されても次で止める

• バックアップとロールバック手順で業務をすぐ復旧できる

• 監査ログで原因を特定して再発防止につなげる

つまり、「リスクが発生したら遅い」じゃなくて、「発生しても致命傷にならないように設計する」のが優秀な人の考え方なんですよね。

発生しても致命傷にならないように設計するって、巧妙化されたサイバー攻撃してくるから意味がないのでは?「致命傷にならないように設計」より「被害を抑える設計」の方が良かったのでは?

そうですね、結局そこは同じことを言ってるんですよ。

サイバー攻撃がどれだけ巧妙化しても、ゼロリスクは存在しないので、最終的には「被害を抑える設計」が重要になるんですよ。

優秀な人は「攻撃を完全に防ぐ」なんて考えないで、発生したときに被害を限定して、事業を継続できる仕組みを作るんですよね。

だから「致命傷を避ける」と「被害を抑える」は表現の違いであって、どちらもリスクを前提にした設計思想なんですよね。

まとめ

情報セキュリティリスクは、企業の存続と競争力に直結する経営課題です。

リスクを「避けられないもの」として前提に置き、仕組みで守る体制を構築し、継続的に改善する姿勢が不可欠です。

経営層が主導してリスクマネジメントを推進することこそが、企業の信頼と持続的成長を支える基盤となります。

この記事が参考になったと感じた方は、ぜひ周りの方にも共有してください。ご意見やご感想があればコメントで教えてください。今後の改善に役立てます。最後まで読んでいただき、ありがとうございました。

コメント