リスクアセスメントとは

リスクアセスメントとは、組織が保有する情報資産に対して、どのような脅威や脆弱性が存在し、どの程度の影響を与えるかを特定・評価するプロセスです。

ISO/IEC 27001(ISMS)やNIST CSFでも中核的な要素とされ、情報セキュリティマネジメントの出発点となります。

ITTI

ITTIリスクが最も高いものは高リスクとして優先的に対応し、重要性の低いものは低リスクとして分類します。発生可能性が中程度のリスクについては中リスクに位置づけるなど、定性的評価や定量的評価など、組織の状況に応じたさまざまなアプローチがあります。

リスクアセスメントの目的

• 情報資産の可視化:顧客データ、知的財産、業務システムなどを洗い出す

• 脅威・脆弱性の特定:攻撃や災害、人為的ミスを把握

• リスクの優先順位付け:発生可能性と影響度を評価し、経営資源を効率的に配分

• 法規制対応:個人情報保護法、GDPRなどの遵守

• 事業継続性の確保:インシデント発生時の被害を最小化

リスクアセスメントを実施することで、脆弱性や脅威を可視化でき、トラブル発生時の対応が容易になります。リスクは放置するレベルによって影響が異なります。高リスクを放置すれば事業継続が困難となり、中リスクを放置すれば顧客や取引先からの信頼を失う可能性があります。小リスクは短期的には影響が小さいものの、環境変化や累積的な影響により中リスクへと移行する恐れがあります。

したがって、まずは高リスクを優先的に低減し、インシデントが発生しても被害を最小化できる計画を策定することが重要です。これにより、企業は信頼を維持し、収益機会の喪失を防ぐことができます。

リスクアセスメントの手順(ISMS準拠)

1. 情報資産の特定と分類

例:顧客データベース、製品設計図、クラウドサービス、社員端末

2. 脅威の洗い出し

例:ランサムウェア攻撃、内部不正、自然災害

3. 脆弱性の特定

例:パッチ未適用、権限管理不備、バックアップ不足

4. リスク評価(発生可能性 × 影響度)

– 高リスク:顧客情報漏洩(影響大・発生中)

– 中リスク:社員端末紛失(影響中・発生中)

5. リスク対応方針の決定

例:高リスク業務を廃止

例:暗号化・多要素認証導入

例:サイバー保険や外部委託

例:低リスクは許容

6. リスク対応計画の策定と実施

責任者・期限・予算を明確化し、PDCAサイクルで改善

脅威と脆弱性を組み合わせてリスクを評価し、高リスクと判断された場合には、どのように対応するかを計画することが重要です。リスクは完全に排除することはできないため、「最小化する」ことを目的とした対応策を講じます。

具体的には、暗号化や多要素認証の導入といった技術的対策に加え、必要に応じて専門性を持つ外部ベンダーとの契約を検討します。確かにコストは発生しますが、将来的なインシデントによる損失や信頼低下を考慮すれば、投資としての合理性が高いといえます。

具体例:製造業A社のケース

• 資産:製品設計図(社内サーバー)、顧客情報DB(クラウド)

• 脅威:外部不正アクセス、クラウド障害

• 脆弱性:旧OS利用、バックアップ週1回のみ

• 評価:設計図サーバーのデータ損失=高リスク

• 対策:OS更新、バックアップ頻度を毎日に変更、二要素認証導入

失敗は教訓となり、次の改善につながる「資産」となります。しかし、重大な失敗を繰り返せば事業継続に深刻な影響を及ぼします。したがって、リスクアセスメントの目的は「小さな失敗から学びを得つつ、致命的な失敗を未然に防ぐ仕組みを構築すること」にあります。

リスクアセスメントの成功ポイント

• 定量化:発生可能性・影響度を数値化し、客観的に評価

• 部門横断的な参加:IT部門だけでなく、経営層・現場担当者も巻き込む

• リスクアセスメントシートの活用:Excelや専用ツールで一元管理

• 継続的改善:年1回以上の見直し、重大変更時の再評価

リスクアセスメントを「見える化」と捉えると理解しやすくなります。昔の合戦に例えるなら、戦いに臨む前に必要なのは「地図」です。地図がなければ進軍ルートも戦略も立てられませんが、地図があれば状況を把握し、最適な作戦を選ぶことができます。

さらに、戦いの後には「どこで損害が大きかったのか」「どの戦術が有効だったのか」を振り返り、次に備えて改善策を練ります。これこそがリスクアセスメントにおける継続的改善の考え方であり、被害を最小化しながら組織の信頼を守る仕組みにつながります。

2025年上半期の主な国内攻撃・失敗事例

1. PR TIMESへの不正アクセス(2025年5月)

• プレスリリース配信サービスが不正アクセスを受け、90万件以上の個人情報と1,182社分の未公開情報が漏洩した可能性が公表されました。

• サービス利用企業にも二次被害が波及し、「委託先の脆弱性が自社のリスクになる」典型例となりました。

2. 医療法人DIC宇都宮セントラルクリニック(2025年2月)

• ランサムウェア攻撃により約30万件の患者情報が漏洩の可能性。

• 関連する健康保険組合にも二次被害が発生し、医療分野のセキュリティ体制の脆弱さが浮き彫りになりました。

3. 保険見直し本舗グループ(2025年2月)

• ランサムウェア被害がグループ会社に波及。

• 一次被害170万件、二次被害130万件と大規模な情報漏洩の可能性が報告されました。

4. エネクラウド株式会社(2025年4月)

• クラウド型ストレージ(Amazon S3)が不正利用され、データが暗号化されず直接削除される「ランサム攻撃」が発生。

• IAMキーの不正利用が原因とされ、クラウド設定管理の不備が致命的な結果を招いた事例です。

5. 卒業アルバム制作会社2社(2025年上半期)

• ランサムウェア被害により合計146件のインシデント報告。

• 委託元の学校や教育機関にも影響が広がり、教育分野のサプライチェーンリスクが顕著になりました。

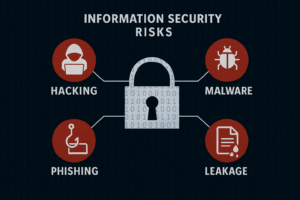

2025年上半期の国内インシデントでは、情報漏洩を伴う事例が目立ちました。特にランサムウェアは、メール添付ファイルや不正なWebサイト経由で侵入し、ユーザーが不用意に開くことで感染が成立します。

これを防ぐには、従業員教育による意識向上が不可欠です。しかし教育だけでは不十分であり、Webフィルタリングやメールゲートウェイの導入、権限分離やネットワーク分割といった技術的対策を組み合わせる必要があります。

また、攻撃者はランサムウェアを正規のサービスや業務ツールに偽装して配布することもあるため、「便利そうだから使ってしまう」心理を突かれない仕組みづくりが求められます。

失敗事例からの教訓

• 外部委託先やクラウドサービスの脆弱性管理不足が最大のリスク要因。

• バックアップの頻度・分離保管が不十分だと、復旧不能に陥る。

• 二次被害の連鎖が増えており、委託元・利用企業も巻き込まれる。

• 被害額は直接コストだけでなく機会損失が甚大(例:出版・映像メディア企業で105億円、小売業者で42億円規模の損失)。

人間は注意力を持続できないため、ヒューマンエラーは必然的に発生します。したがって、「人が気をつける」ことに依存せず、自動化によってエラーを防ぐ仕組みを導入することが重要です。

例えば、重要な操作時には確認ダイアログを表示して誤操作を防止したり、削除データを即時消去せず一時保管フォルダに移動する仕組みを設けることで、復旧可能性を高められます。こうした仕組み化により、人的ミスがあっても致命的な被害を回避できる体制を構築できます。

なぜ狙われたのか

教育関連データの価値

卒業アルバムには「氏名・顔写真・学校名」という極めてセンシティブな情報が含まれます。子どもや保護者を巻き込むため、社会的注目度が高く、攻撃者にとって「交渉材料」として利用価値が大きい。

中小規模業者のセキュリティ体制の弱さ

印刷・制作業界はITセキュリティ投資が限定的で、専門人材も不足しがち。そのため攻撃者から「狙いやすい業界」と見なされやすい。

サプライチェーンの弱点

学校や自治体からデータを預かる立場にあり、1社を突破すれば多数の教育機関に波及するため「効率的な攻撃対象」となる。

攻撃者の主目的は金銭的利益の獲得です。窃取した情報は闇市場で売買されたり、恐喝の材料として利用されます。大企業は注目度が高く狙われやすい一方、中小企業はセキュリティ投資や専門人材が不足しがちで、突破されやすいというリスクがあります。

侵入経路としてはフィッシングメールが依然として多いものの、VPN機器の脆弱性やクラウド設定不備なども深刻な要因です。特にクラウド事業者が攻撃を受ければ、多数の利用企業に影響が波及し、サプライチェーン全体の事業継続に深刻な打撃を与える可能性があります。

致命的だった管理不備

1. VPN機器の脆弱性管理不足

攻撃者はVPN装置のパスワード漏洩や脆弱性を突いて侵入。VPNを「安全な入口」と過信し、パッチ適用や多要素認証が不十分だったことが致命的。

2. 認証基盤(Active Directory)の共有

業務系ネットワークと制作系ネットワークで同じ認証サーバを利用していたため、1度突破されると制作サーバまで侵入を許してしまった。ネットワーク分離の不徹底が被害拡大の要因。

3. データ削除ルールの不徹底

イシクラの事例では、本来削除すべき卒業アルバムデータが残存しており、被害規模を拡大させた。データライフサイクル管理の甘さが致命的。

4. 暗号化の欠如

保存データが暗号化されていなかったため、侵入されればそのまま閲覧可能。暗号化していれば「漏れても読まれない」状態にできた。

VPNは安全だからVPNだけでいいと思った時点で危ないです。犯人がVPNを侵入してしまうと会社までにあっといまに侵入できます。VPNはホースと思ったらいいでしょう。業務系ネットと制作

VPNを唯一の防御策と過信することは危険です。VPNは社内ネットワークに直結する“導管”のような存在であり、パスワード漏洩や脆弱性を突かれれば、攻撃者は短時間で内部に侵入できます。

また、業務系ネットワークと制作系ネットワークで同じ認証基盤を利用していた場合、1度突破されれば両方に侵入を許すことになり、被害が拡大します。したがって、ネットワーク分離と認証基盤の独立は必須です。

さらに、削除ルールが徹底されていないと、本来消去すべきデータが蓄積し、攻撃者にとって「宝の山」となります。

保存データを暗号化していなければ、侵入された時点で即座に閲覧可能です。逆に暗号化されていれば、漏洩しても解読は困難であり、攻撃者にとって大きな障壁となります。

AIひろゆきの会話

ここからは対話形式で理解を深めてみましょう

以上がリスクアセスメントの説明でした。どう思いますか?

いや、それって“リスクを見える化して優先順位をつけましょう”って話で終わってるんですよね。人間が完璧に運用できるなら事故なんて起きないんで。優秀な人って、“人がサボる前提”で仕組みを作るんですよ。だから自動パッチ適用とかゼロトラストとか、ロールバック手順とか、監査ログの常時取得みたいに、人間が怠慢でも壊滅しない仕組みを先に入れるんですよ。『気をつけましょう』って言ってる時点で、仕組みが不完全ってことの証明なんですよね。

なるほど、気をつけましょうっていうより、人間がサボらない仕組みを導入した方がリスクアセスメントは失敗しにくいんですね。例えばパスワードレス認証とか、強制セッションタイムアウト、自動権限剥奪、データライフサイクル管理、フィッシング自動隔離とか、色々な方法がありますね。

そうですね、結局のところ、“気をつけましょう”って言うよりも、人間がサボっても破綻しない仕組みを先に入れる方がリスクアセスメントは失敗しにくいんですよね。だから優秀な人ほど、最初から仕組みで潰すんですよね。

まとめ

情報セキュリティにおけるリスクアセスメントは、単なる「見える化」や「注意喚起」で終わらせてはいけません。

人間は必ずサボる──だからこそ、パスワードレス認証や自動権限剥奪、データライフサイクル管理のように“怠慢を前提にした仕組み”を組み込むことが重要です。リスクはゼロにできませんが、仕組みで潰すことで失敗を最小化し、事業継続と信頼を守ることができます。

次にやるべきことは、自社のセキュリティ対策を「人間依存」から「仕組み依存」に切り替えられているかを棚卸しすることです。 そこから改善の一歩が始まります。

この記事が参考になったと感じた方は、ぜひ周りの方にも共有してください。ご意見やご感想があればコメントで教えてください。今後の改善に役立てます。最後まで読んでいただき、ありがとうございました。

コメント