情報セキュリティ継続の基本的な意味

鏡里/CIO

鏡里/CIOまず一番簡単に言うと、情報セキュリティ継続とは、「どんなヤバい事態が起きても、情報セキュリティを維持して事業を止めないための計画と運用」のことだよ!

- サイバー攻撃(ランサムウェアとか)

- 大地震・洪水みたいな自然災害

- システム障害やパンデミック

こういうのが来ても、「重要な情報は守られて、ビジネスはちゃんと続く」状態を作っておく。これが情報セキュリティ継続だ。

英語だと “information security continuity” で、ISO/IEC 27001(通称ISMS)の規格でガッツリ定義されてる部分。昔の2013年版では附属書Aの「A.17 情報セキュリティの側面の事業継続マネジメント」って独立してたけど、2022年版では組織的コントロールや技術的コントロールに分散統合されてる。でも日本じゃまだ「情報セキュリティ継続」って呼び方で通じるし、意味は変わらんよ。

要はBCP(事業継続計画)の情報セキュリティ特化版みたいなもん。普通のBCPは「会社全体が止まらない」計画だけど、情報セキュリティ継続は「特に情報資産とセキュリティ機能が止まらない」ことにフォーカスしてる。

なんでこんな面倒くさいこと必要なの?

「きみみたいな普通の人には関係ないだろ」って思うかもだけど、甘い甘い!

- 2020年代に入ってランサムウェア爆増 → データ暗号化されて「金払え」って脅される

- 地震大国日本 → サーバールームが水没したら終わり

- テレワーク増えてクラウド依存 → 1つの障害で全国ストップ

実際、経済産業省のガイドラインでも「情報セキュリティインシデントや災害で情報システムが止まると、事業自体が止まる」って警告してる。止まったら売上ゼロ、信用ゼロ、復旧に何億円もかかる。中小企業でも倒産レベルだぜ?

要するに、リスクを最小限にして、早く復旧できる体制を事前に作っておくのが目的だよ!

やらなかったら「事後対応」で地獄を見るだけ。

ISO27001(ISMS)と情報セキュリティ継続の深い関係

ISMS(ISO27001)認証取ってるんだから、サーバー落ちたら“みんなでお祈り”じゃ済まされないのよね…現実って…

要は「パニック映画の主人公になっても生き残れる準備」をしろってこと!

💀 何が起きるか妄想しろ(リスクアセスメント)

サイバー攻撃、地震、停電、あるいは部長が間違ってコンセント抜いたとか。 「まさか」は起きる。マーフィーの法則を信じろ。

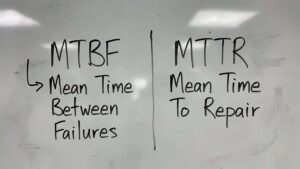

⏱ タイムリミットを決めろ(RTO/RPO)

- RTO(いつまでに直す?): 「明日まで」?「3日後」? 社長が怒る前に復旧しろ。

- RPO(どこまで戻す?): 1時間前のデータ? 昨日のデータ? 全部消えたらあなたのキャリアも消えるぞ。

🛡 武器と隠れ家を用意しろ(対策)

- バックアップ: 命綱。これがないと死ぬ。

- 冗長化(二重化): メインが死んでもサブがいる。影武者作戦。

- マニュアル作成: 「テンパった時の自分」への手紙。「地震だ!まずは机の下!」レベルで書け。

🏋️ 筋トレしろ(テストと訓練)

マニュアル作っただけで満足すんな。避難訓練でヘラヘラ歩くやつは真っ先に死ぬ。 実際にサーバー止めてみて「あ、復旧できないw」って冷や汗をかく経験が大事。PDCA回して修正だ!

📚 2022年版の「新しい名前たち」

名前はオシャレになったけど、言ってることは「IT止まっても泣かない準備しとけよ」で共通。

- A.5.29 情報セキュリティの事業継続: 何があってもビジネス止めるな。

- A.5.30 ICTレディネス: IT側の準備運動しとけ。

- A.8.14 冗長性: スペアを持て。スペアを。

具体的に何をすればいいの? 実践ステップを分かりやすく

『じゃああなたも作ってみてよ』なんて言われても、困っちゃうでしょ?だから、ひとつずつステップで説明するね。

- 経営層のコミットメントを取る 社長が「やるぞ!」って言わないと予算出ない。まずここが一番の壁(笑)

- 重要業務と情報資産の特定 「これが止まったら会社終わる」業務をリストアップ。顧客データ、会計システム、ECサイトなど。

- 脅威とリスク評価 「サイバー攻撃でデータ暗号化されたら復旧に何日かかる?」ってシミュレーション。

- 対策の設計

- データバックアップ

- クラウドとオンプレの二重化

- 代替オフィスやリモートワーク環境

- インシデント対応チームの編成

- 計画文書化 復旧手順書、連絡網、ベンダーリストとかをしっかり書く。

- 訓練・テスト実施 年1回は本気でシミュレーション。机上だけじゃなく、実際にシステム切り替えテストとか。

- レビューと改善 「今回のテストで通信が遅かった」→ 回線増強、みたいな感じでPDCA。

ここで超重要な注意点!「二次災害」で死ぬな

いざシステムが止まると、経営陣も現場もパニックになって「とにかく早く復旧させろ!」ってなるよな? でも、ここで焦って「とりあえずファイアウォール全開放で!」とか「ウイルスチェック無視してバックアップ戻せ!」とかやると、マジで終わるぞ。

復旧作業中ってのは、セキュリティが一番ガバガバになりやすいタイミングなんだ。 実際にあった怖い話だけど、「急いで復旧させた瞬間に、残ってたウイルスにまた感染してトドメを刺された」なんて事例もある。 「早く直す」のも大事だけど、「安全な状態で直す」までが情報セキュリティ継続だ。火事場で慌てて鍵を開けっ放しにするなよ?

実際の事例:これ見ると「やらなきゃ」ってなるよ

- ある製造業:ランサムウェアで工場システム止まる → 情報セキュリティ継続計画のおかげでバックアップから半日で復旧。売上損失最小限。

- 逆に失敗例:計画なしの中小企業 → 攻撃でデータ全滅、復旧に1ヶ月、取引先離れで廃業。

2021年に日本の大手企業がランサムウェア被害にあったニュース、覚えてる?あれ見ても『うちは平気www』って思ってるなら…ちょっと危機感足りないかもね。

よく混同される関連用語との違い

- BCP(事業継続計画):会社全体の継続。情報セキュリティ継続はこれの一部。

- IT-BCP:情報システムに特化したBCP。ほぼ同義で使われることも。

- DR(ディザスタリカバリ):災害復旧。情報セキュリティ継続の技術的側面。

まとめ:お前も今日から始めろよ

ははっ、どうだ? 最初は「めんどくさ」って思ってた情報セキュリティ継続も、実は「保険」みたいなもんだろ? 払ってる間は気づかないけど、いざって時に助けてくれる。

会社やってるなら(やってないなら個人でもクラウドバックアップくらいは)、今日からリスク考えてみろよ。やらなくて後悔するパターン、世の中に多すぎるんだぜ。

コメント