はじめに:なぜ今「システム構成要素」を知る必要があるの?

墨蘭/情報セキュリティマネジメント副専門官

墨蘭/情報セキュリティマネジメント副専門官最近、「ランサムウェア攻撃で◯◯社のシステムがダウン」「個人情報◯万件が流出」といったニュースを目にすることが増えていませんか?2024年から2025年にかけても、航空会社や金融機関へのサイバー攻撃が相次ぎ、私たちの生活に直結するシステムが狙われています。

こうした中で注目されているのが「情報セキュリティマネジメント」という考え方です。その中でも特に重要な概念の一つが「システム構成要素」です。この言葉は、情報処理推進機構(IPA)が実施する国家試験「情報セキュリティマネジメント試験」のシラバスにも登場する、セキュリティを学ぶ上での基本中の基本です。

今回は、IT専門家でなくても理解できるよう、「システム構成要素」について丁寧に解説していきます。

システム構成要素とは?ひとことで言うと

システム構成要素とは、情報システムを構成する“基本パーツ”のことです。

家を建てるときに、柱、壁、屋根、窓、ドアといったパーツが必要なように、情報システムも様々な要素の組み合わせで成り立っています。セキュリティを守るためには、まずこれらの要素を正しく理解し、それぞれに適切な対策を講じることが大切なのです。

システム構成要素の3本柱

情報システムの構成要素は、大きく分けて以下の3つに分類できます。

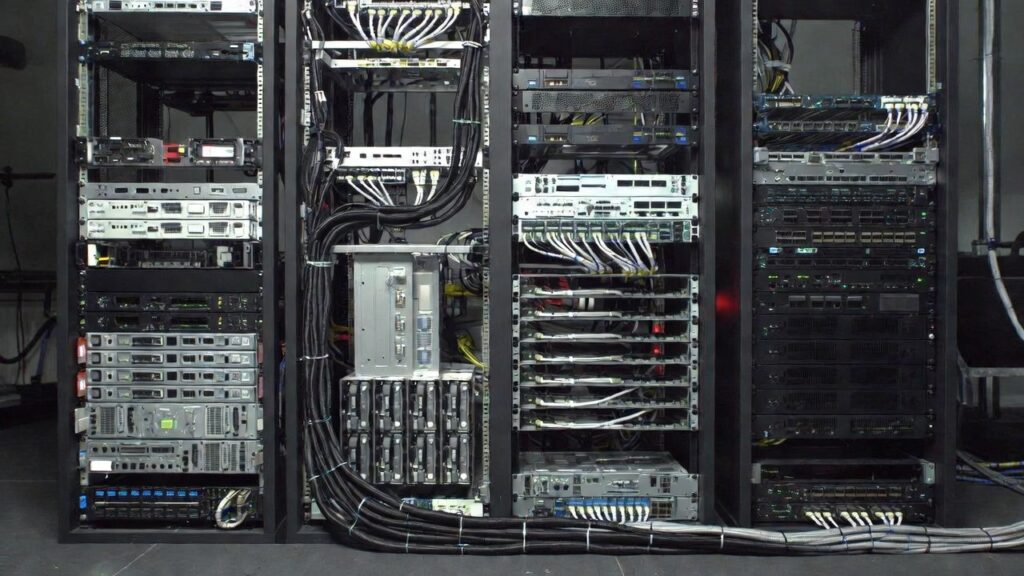

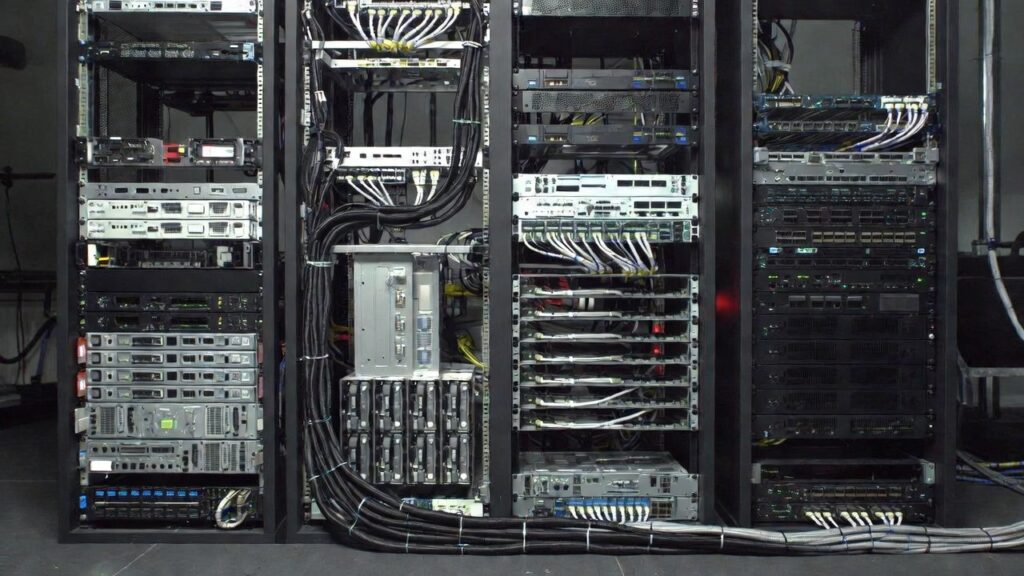

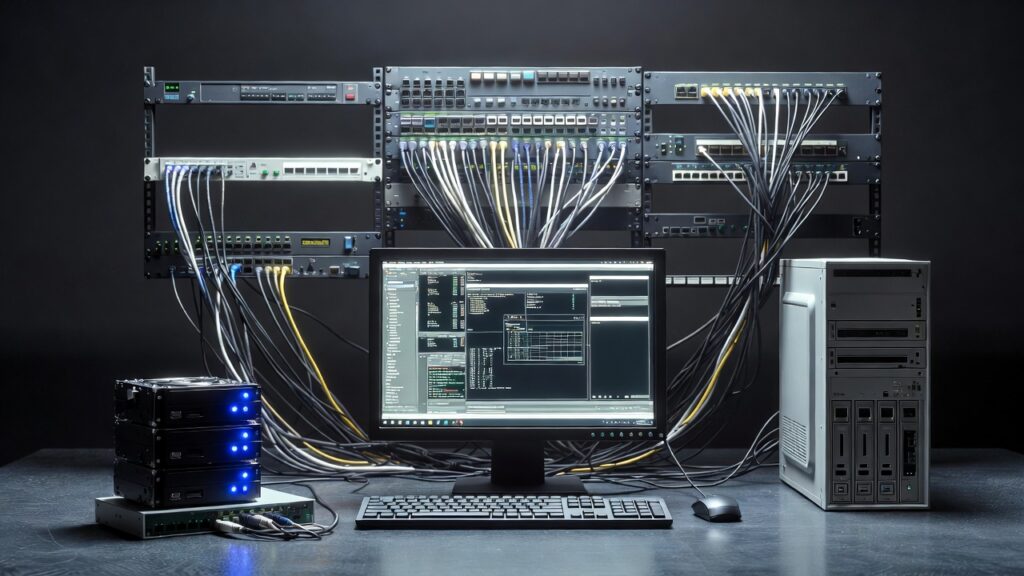

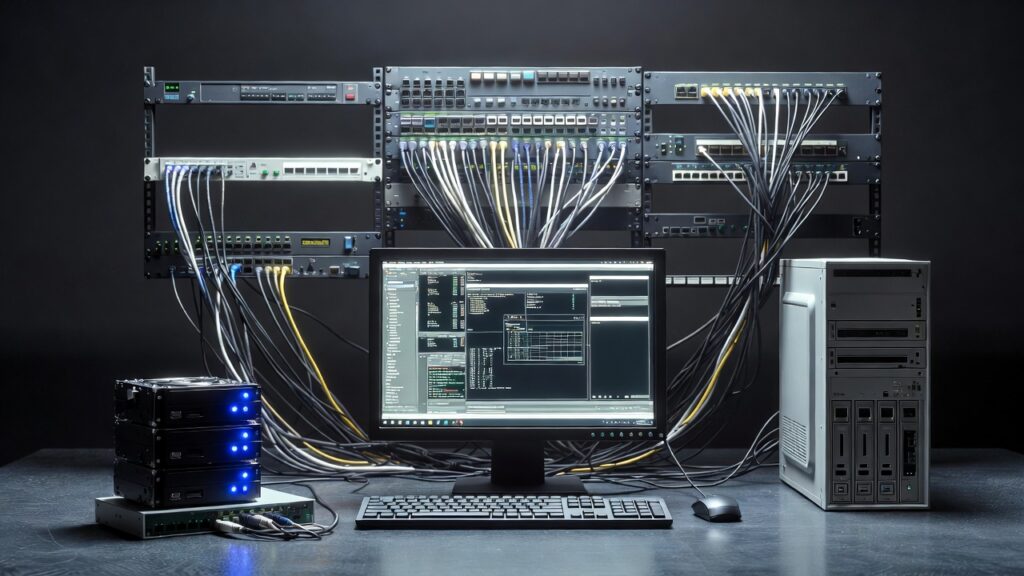

1. ハードウェア(目に見える機械や装置)

ハードウェアとは、実際に手で触れることができる物理的な機器のことです。

代表的なハードウェアの例:

- パソコンやサーバー:データを処理・保存する頭脳のような存在

- ルーターやスイッチ:ネットワーク通信を制御する交通整理役

- ストレージ(SSD・HDD):大切なデータを保管する倉庫

- ファイアウォール機器:外部からの不正アクセスを防ぐ門番

- スマートフォンやタブレット:持ち運びできる端末(エンドポイント)

セキュリティの観点では、これらの機器が故障したり、盗まれたり、不正に操作されたりすることを防ぐ必要があります。2025年に改訂された情報セキュリティ管理基準でも、ハードウェアを含むIT資産について、セキュリティを確保するための構成基準を確立し、管理することが求められています。

2. ソフトウェア(目に見えないプログラム)

ソフトウェアとは、ハードウェアを動かすためのプログラムや命令のことです。ハードウェアが「体」だとすれば、ソフトウェアは「心」や「頭脳」にあたります。

ソフトウェアの種類:

- OS(オペレーティングシステム):Windows、macOS、Linuxなど、コンピュータ全体を管理する基本ソフト

- アプリケーション:WordやExcel、ブラウザなど、特定の目的を達成するためのソフト

- ミドルウェア:OSとアプリケーションの橋渡しをするソフト(データベースソフトなど)

- ファームウェア:ハードウェアに組み込まれた制御用のソフト

ソフトウェアには「脆弱性(ぜいじゃくせい)」と呼ばれるセキュリティ上の弱点が存在することがあります。これは設計上のミスや欠陥で、攻撃者に悪用されると情報が盗まれたり、システムが乗っ取られたりする危険があります。だからこそ、常に最新のアップデートを適用することが重要なのです。

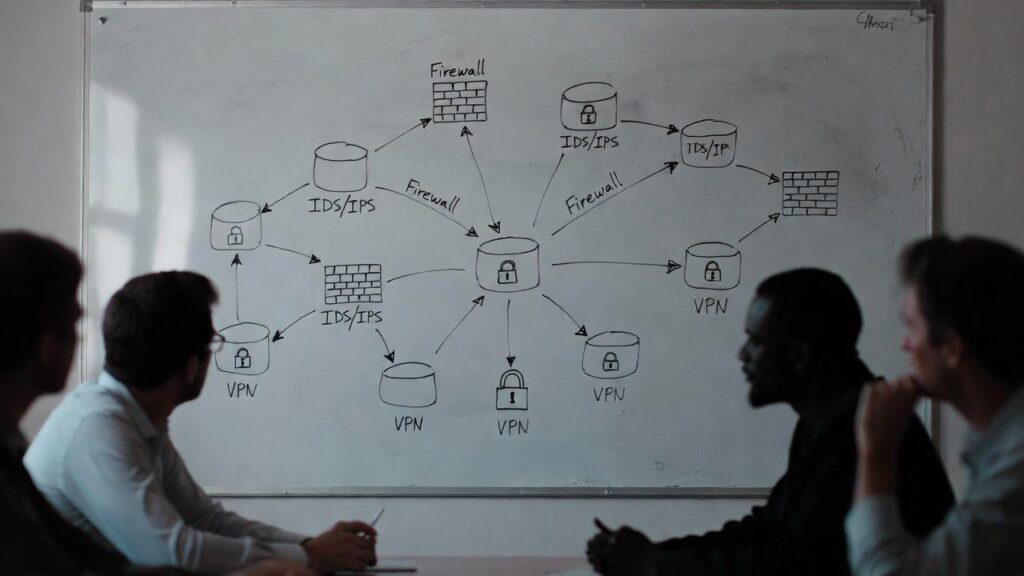

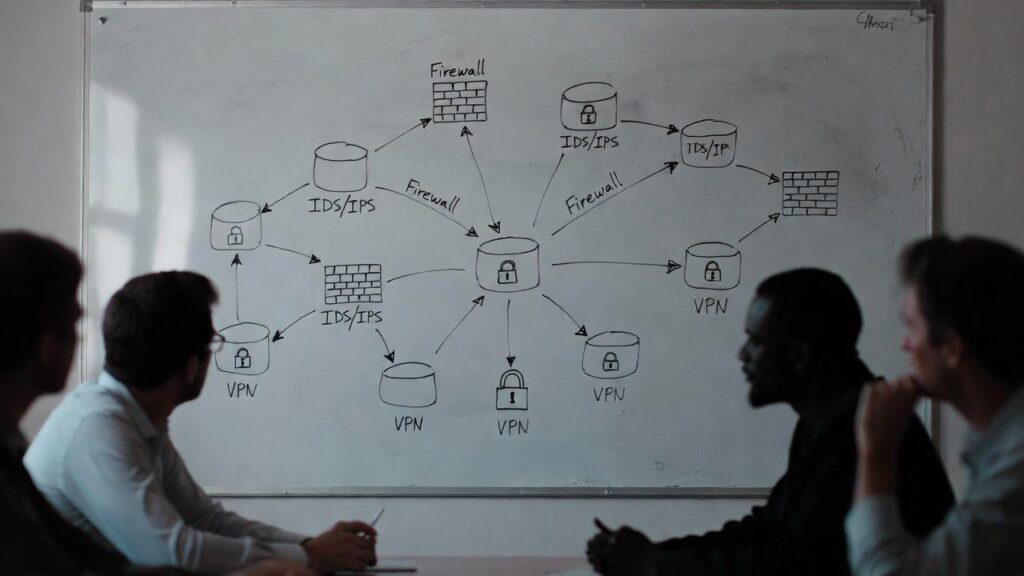

3. ネットワーク(つなぐ仕組み)

ネットワークとは、コンピュータ同士をつないで情報をやり取りする仕組みです。

ネットワークに関連する要素:

- LAN(ローカルエリアネットワーク):会社や家庭内のネットワーク

- WAN(ワイドエリアネットワーク):遠く離れた場所をつなぐネットワーク

- インターネット:世界中のネットワークをつなぐ巨大なネットワーク

- VPN(仮想プライベートネットワーク):安全な通信経路を作る技術

- Wi-Fi:無線でネットワークに接続する技術

ネットワークはサイバー攻撃の「入り口」になりやすい部分です。特にリモートワークが普及した現在、自宅から会社のシステムにアクセスする際の安全確保が重要な課題となっています。

2026年の最新トレンド:クラウドとゼロトラスト

従来のシステム構成要素に加えて、2026年現在、特に重要視されているのが「クラウド」と「ゼロトラスト」という概念です。

クラウドサービスの台頭

クラウドとは、自社でサーバーを持たずに、インターネット経由でコンピュータ資源を利用するサービスのことです。

主なクラウドサービスの種類:

- SaaS(Software as a Service):Microsoft 365やGoogleワークスペースなど、ソフトウェアをネット経由で使う

- PaaS(Platform as a Service):アプリ開発環境をネット経由で使う

- IaaS(Infrastructure as a Service):サーバーやストレージをネット経由で借りる

クラウドの普及により、企業の大切なデータが自社の建物の「外」に保管されるようになりました。これにより、従来の「社内ネットワークを守れば安心」という考え方が通用しなくなっています。

ゼロトラストセキュリティの必要性

ゼロトラストとは「何も信頼しない」という意味で、社内・社外を問わず、すべてのアクセスを疑ってかかるセキュリティの考え方です。

従来の「境界防御型」セキュリティは、会社のネットワークという「城壁」の内側にいれば安全、という考え方でした。しかし、クラウドやリモートワークの普及により、この「城壁」の概念があいまいになっています。

ゼロトラストの基本原則:

- 常に確認する:誰がアクセスしているか、どのデバイスを使っているか、常にチェックする

- 最小限の権限:必要な情報やシステムにだけアクセスを許可する

- 侵害を前提とする:すでに攻撃者が侵入している可能性を想定して対策する

システム構成要素を守るための具体的対策

では、これらのシステム構成要素をどう守ればよいのでしょうか?

ハードウェアの保護

- 物理的な施錠管理:サーバールームへの入退室を制限する

- 監視カメラの設置:不審な行動を記録・監視する

- 資産管理の徹底:どの機器がどこにあるか把握する

- 盗難対策:ノートPCやスマホにセキュリティワイヤーやリモートワイプ機能を設定

ソフトウェアの保護

- 定期的なアップデート:脆弱性を修正するパッチを適用する

- ウイルス対策ソフトの導入:マルウェアから守る

- 正規品の使用:違法コピーソフトは使わない

- 不要なソフトの削除:使っていないアプリは攻撃の入り口になる可能性がある

ネットワークの保護

- ファイアウォールの設置:不正な通信を遮断する

- 暗号化通信の使用:HTTPSやVPNで通信内容を保護する

- アクセス制御:必要な人だけが必要なシステムに接続できるようにする

- ログの監視:誰がいつどこにアクセスしたか記録・監視する

構成管理の重要性

2025年8月に改訂された「情報セキュリティ管理基準」では、構成管理の重要性が強調されています。

構成管理とは、ハードウェア・ソフトウェア・サービス・ネットワークを含むすべてのIT資産について、以下を行うことです。

- セキュリティ基準の確立:どのような設定が安全かを決める

- 文書化:設定内容を記録に残す

- 管理・監視:設定が変更されていないかチェックする

特にクラウド環境では、CSPM(Cloud Security Posture Management)というツールを使って、意図しない設定変更(構成ドリフト)を継続的に監視することが推奨されています。

まとめ:システム構成要素を理解することの意義

情報セキュリティマネジメントにおける「システム構成要素」とは、情報システムを構成するハードウェア・ソフトウェア・ネットワークのことです。これらを正しく理解し、適切に管理・保護することが、企業や個人の情報資産を守る第一歩となります。

2026年現在、クラウドサービスの普及やリモートワークの定着により、システム構成要素はますます複雑化・多様化しています。従来の「境界を守る」という考え方から、「すべてを疑う」ゼロトラストの考え方へとシフトしつつあります。

情報セキュリティマネジメント試験の受験を考えている方はもちろん、ビジネスパーソンとして基本的なITリテラシーを身につけたい方も、ぜひこの「システム構成要素」という概念を理解しておきましょう。自分や会社の大切な情報を守るための、最初の一歩になるはずです。

コメント