日本における情報セキュリティガバナンスの要諦とJIS Q 27001:2014の構造的意義

宍戸/情報セキュリティマネジメント主任専門官

宍戸/情報セキュリティマネジメント主任専門官JIS Q 27001:2014は、国際標準規格であるISO/IEC 27001:2013の翻訳版として日本産業規格(JIS)化されたものであり、組織が情報の機密性、完全性、および可用性という三要素を維持するための「情報セキュリティマネジメントシステム(ISMS)」を確立、実施、維持、および継続的に改善するための要求事項を規定している。

この規格の適用は、単なる技術的なセキュリティ対策の導入にとどまらず、組織の経営戦略と情報セキュリティを統合し、リスクに基づいた意思決定を組織文化として定着させるためのフレームワークとして機能する。

JIS Q 27001:2014は、大きく分けて第4章から第10章までの「マネジメントシステム要求事項」と、附属書Aに規定された「管理策」の二層構造で構成されている 。マネジメントシステム要求事項は、ISO規格に共通の「高位構造(HLS)」を採用しており、品質マネジメントシステム(ISO 9001)や環境マネジメントシステム(ISO 14001)など、他のマネジメントシステムとの統合的な運用を容易にしている。

情報セキュリティの三要素(CIA)の定義は、ISMSの基盤となる概念である。機密性は認可された者のみが情報にアクセスできること、完全性は情報が正確かつ完全な状態で維持されること、可用性は認可された者が求めるときに必要な情報にアクセスできることを指す 。これら三つのバランスは、組織の業種や業務の性質によって異なる。例えば、医療機関においては患者データの可用性と機密性が極めて高い優先順位を持つ一方、官公庁においては情報の完全性が公文書の信頼性を担保する鍵となる。JIS Q 27001:2014は、こうした多様なニーズに対し、リスクアセスメントを通じて組織ごとに最適な管理体制を設計することを可能にする柔軟性を備えている。

組織の状況把握と適用範囲の定義:第4章の実践

ISMSの構築において、最初のステップは組織を取り巻く内外の状況を分析することである。第4章「組織の状況」は、ISMSの設計方針を決定づける重要なフェーズであり、組織の目的、戦略、および利害関係者の期待を正確に反映させる必要がある。

外部および内部の課題の特定

組織は、その目的に関連し、かつISMSが意図した成果を達成する能力に影響を与える外部および内部の課題を決定しなければならない。

外部の課題には、市場動向、法規制の改正(例えば個人情報保護法の改正やサイバーセキュリティ基本法の影響)、技術の進歩(AIやクラウドの普及)、社会的情勢、および競合他社の動向が含まれる。内部の課題には、組織の文化、ガバナンス体制、情報資産の性質、既存のITインフラ、および従業員のスキルセットが該当する。これらの課題をPEST分析(政治、経済、社会、技術)やSWOT分析(強み、弱み、機会、脅威)を用いて抽出することで、組織固有のリスクシナリオの予見が可能となる。

利害関係者のニーズと期待の理解

ISMSに関係する利害関係者を特定し、その利害関係者が情報セキュリティに対してどのような要求事項を持っているかを理解することが求められる。

これには、顧客からの契約上のセキュリティ要求、株主からのガバナンス期待、従業員のプライバシー保護、および規制当局による法的遵守が含まれる 。特に、近年のサプライチェーン攻撃の増加に伴い、供給者(ベンダー)との関係におけるセキュリティ要求は、組織の存立を左右するほど重要性を増している。

ISMSの適用範囲の決定

特定された課題と利害関係者のニーズを考慮し、ISMSの適用範囲(スコープ)を文書化しなければならない。適用範囲は、物理的な拠点、組織単位、および業務プロセスの三つの側面から定義される 。

| 適用範囲の要素 | 定義のポイント | 留意点 |

| 物理的境界 | 本社、支店、データセンター、リモートワーク先。 | 物理的アクセスの管理範囲を確定させる。 |

| 組織的境界 | 全社、特定の事業部、情報システム部門。 | 責任権限の及ぶ範囲と、外部組織との境界を明確にする。 |

| 業務的境界 | 顧客データ管理、SaaS提供業務、開発プロセス。 | どの業務フローにリスクアセスメントを適用するかを定める。 |

適用範囲の決定は、後のリスクアセスメントの作業量と精度に直結するため、組織の主要な価値創造プロセスを網羅しつつ、管理可能な範囲を設定することが実務上の鍵となる 。

リーダーシップとコミットメントの確立:第5章

ISMSは現場の活動のみならず、経営層の主導的な関与があって初めて機能する。第5章「リーダーシップ」は、トップマネジメントが負うべき責任を明確にしている。

トップマネジメントの役割

経営層は、ISMSが組織のビジネスプロセスに統合されていることを確実にし、情報セキュリティ方針を確立しなければならない 。単に方針を掲げるだけでなく、ISMSの目的達成のために必要な資源(人的、物的、予算的)を確保し、情報セキュリティの重要性を組織全体に伝達する役割を担う 。これには、情報セキュリティ文化を醸成するための教育プログラムへの支援や、セキュリティ事故が発生した際の迅速な決断が含まれる。

情報セキュリティ方針の策定

方針は、組織全体の情報セキュリティに対する姿勢を示す憲法のような役割を果たす。JIS Q 27001:2014は、方針が組織の目的に適合し、情報セキュリティ目標を設定するための枠組みを含み、さらに要求事項への適合およびISMSの継続的改善へのコミットメントを含むことを要求している。策定された方針は文書化され、組織内の全従業員に周知されるとともに、必要に応じて社外の利害関係者にも公開されるべきである。

組織の役割、責任、および権限

組織内の各階層における情報セキュリティの役割、責任、および権限を明確にし、伝達しなければならない。具体的には、ISMSの全体的な責任を負う「ISMS管理責任者」や、各部門での実装をリードする「ISMS推進委員」、そして「内部監査員」の任命が必要となる 。また、IT部門が持つシステム管理権限と、セキュリティ部門が持つ監査・監視権限の分離(職務の分離)を適切に行うことも、内部不正の抑止の観点から重要である。

リスクベース思考による計画:第6章

第6章「計画」は、ISMSの「Plan」段階の核心部であり、リスクアセスメントと目標設定を扱っている。

リスクアセスメントのプロセス

JIS Q 27001:2014は、リスクアセスメントの方法論を組織に委ねているが、一貫性があり、再現可能な結果を生み出すプロセスを求めている 。

- リスク特定: 情報資産の機密性、完全性、および可用性の喪失に伴うリスクを特定する。

- リスク分析: 発生可能性と影響度(資産価値、脅威の大きさ、脆弱性の程度)を組み合わせてリスクのレベルを決定する。

- リスク評価: 分析結果をあらかじめ定めたリスク受容基準と比較し、対応の優先順位を決定する。

リスク計算の具体的モデル

多くの組織では、以下のような数値化モデルを採用して客観的な評価を行っている。

リスク値 = 資産の重要度 × 脅威の発生率 × 脆弱性のレベル

| 要素 | レベル1 (低) | レベル2 (中) | レベル3 (高) |

| 資産の重要度 | 外部流出しても被害が軽微。 | 業務に支障が出る、または信頼が低下。 | 法的制約がある、または事業継続不能。 |

| 脅威の発生率 | 年1回未満。 | 月1回程度。 | 毎日〜週1回。 |

| 脆弱性のレベル | 十分な対策済み。 | 基本的な対策のみ。 | 対策が不十分。 |

このモデルにおいて、積が一定の基準(例:12以上)を超えたものを「重大なリスク」と定義し、追加の対策を講じる対象とする。

リスク対応と適用宣言書(SoA)

リスク評価の結果に基づき、リスク対応オプション(低減、回避、移転、保有)を選択する 。組織は、選択された管理策を「適用宣言書(SoA: Statement of Applicability)」にまとめなければならない。SoAは、附属書Aに示された114項目の管理策の採否をリスト化し、除外した場合にはその正当な理由を記載したものである。これは外部監査において、組織が漏れなく管理策を検討したことを証明する最重要書類の一つとなる。

ISMSの支柱となる支援体制:第7章

マネジメントシステムを実効性のあるものにするためには、資源、能力、意識、情報共有の仕組みが不可欠である。第7章「支援」は、これらの基盤要素を規定している。

資源と力量の管理

組織は、ISMSの確立、実施、維持に必要な資源を特定し、提供しなければならない。人的資源に関しては、情報セキュリティに関する業務を行う者の「力量(コンピテンシー)」を定義し、適切な教育、訓練、または経験に基づいてその力量を備えていることを確実にすることが求められる 。これには、新入社員研修のみならず、役職者やシステム管理者向けの専門的な技術研修、さらには外部のセキュリティ資格(情報処理安全確保支援士など)の取得支援も含まれる。

認識と教育

単なる知識の習得にとどまらず、従業員が「なぜ情報セキュリティが重要なのか」を認識している状態を作らなければならない 。

- 情報セキュリティ方針の理解。

- ISMSの有効性への貢献。

- ISMS要求事項に適合しないことの意味。

- 自身の役割と責任。

これらの教育は一度きりで終わるのではなく、フィッシングメール訓練や、最近のインシデント事例の共有などを通じて、継続的に実施されるべきである。

コミュニケーション

内部(部門間、経営層と現場)および外部(顧客、規制当局、委託先、警察などの公的機関)とのコミュニケーションプロセスを確立しなければならない。これには、「誰に」「いつ」「何を」「どのように」伝えるかを定めた緊急連絡網の整備や、インシデント発生時の対外公表基準の策定が含まれる 。

文書化した情報の管理

JIS Q 27001:2014では、規格が要求する文書、および組織が必要と判断した文書を「文書化した情報」として管理することを求めている。

- 作成と更新: 適切な識別(タイトル、日付、作成者)、形式、およびレビュー・承認プロセス。

- 管理: 必要な時に必要な場所で利用可能であること、保護(機密性の確保)、配布、アクセス、検索、および廃棄の管理。

デジタル化の進展に伴い、文書管理システムやWikiを用いた管理が一般的だが、バージョン管理の不徹底や、古い規定が現場で参照され続けるといった事態を避けるための厳格な運用が求められる。

運用とパフォーマンス評価:第8章および第9章

第8章「運用」では、計画したリスク対応を実施し、管理下に置くことを規定している。第9章「パフォーマンス評価」は、その運用が適切であるかを客観的にチェックする段階である。

運用の計画と管理

組織は、第6章で決定したリスク対応策を実施するためのプロセスを計画、実施、および管理しなければならない。具体的には、アクセス制限の設定、ファイアウォールの運用、バックアップの実施、物理的セキュリティの維持などが該当する。また、外部委託先の管理(アウトソーシング)もこの章の重要な要素であり、委託先が適切なセキュリティ基準を維持していることを監視・評価する責任がある。

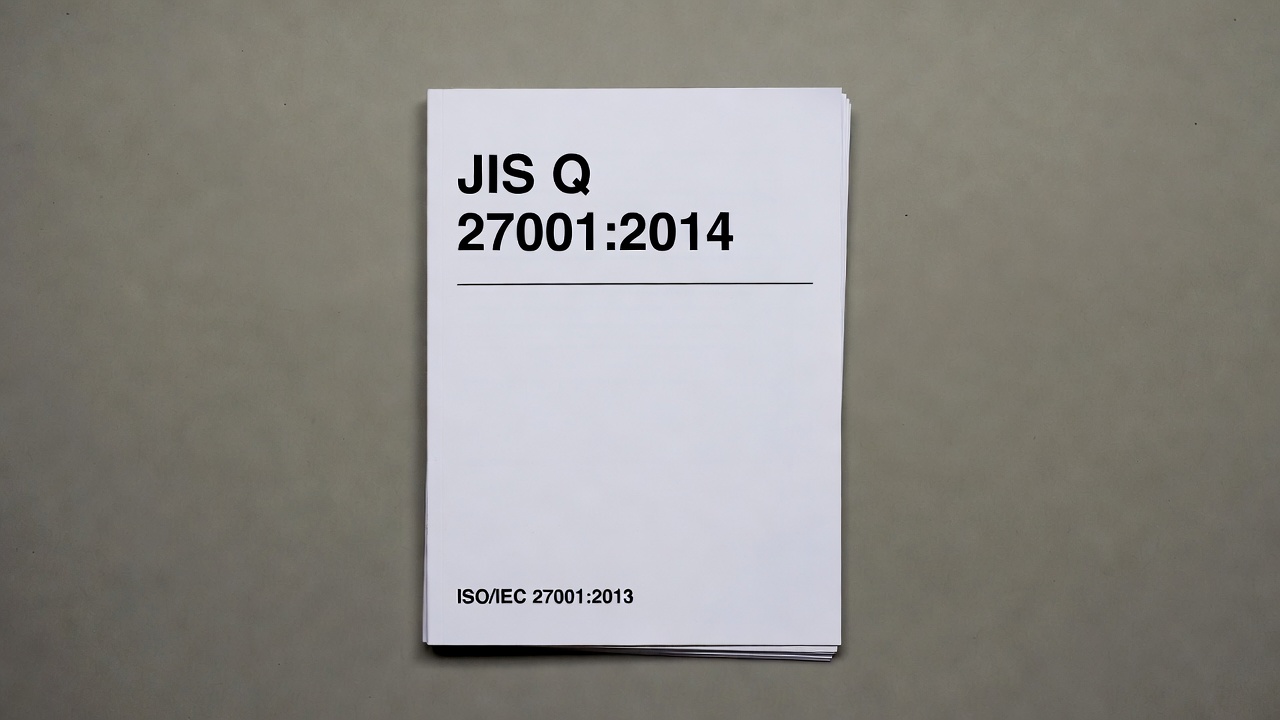

モニタリング、測定、分析および評価

「何をモニタリングし、測定するか」をあらかじめ定めなければならない。

- ISMSの有効性の測定(例:インシデント発生件数、教育受講率、パッチ適用率)。

- モニタリング、測定、分析、および評価の実施方法。

- これらの結果をいつ、誰が分析・評価するか。

KPI(重要業績評価指標)を導入し、セキュリティの状態を定量化することで、経営層への可視化と迅速な改善指示が可能となる。

内部監査の実務と倫理

内部監査は、ISMSが規格の要求事項および組織自身の規定に適合しているか、そして効果的に実施・維持されているかを判断するために、あらかじめ定められた間隔で実施される。

内部監査の信頼性は、監査員の「独立性」と「専門性」に依存する。監査員は、自らが所属する部門や担当する業務を監査してはならない。

| 監査のプロセス | 成功のための重要事項 |

| 監査計画の策定 | リスクの高い領域(重要データの管理部門など)を重点的に配分する。 |

| チェックリストの作成 | 規格要求事項だけでなく、現場の実務手順との乖離を確認する。 |

| 証拠の収集 | インタビューだけでなく、実際の記録(ログ、承認印、設定画面)を確認する。 |

| 不適合の指摘 | 事実に基づき、客観的に述べる。良好な点は「改善の機会」として評価する。 |

内部監査を単なる「あら探し」ではなく、業務プロセスの改善提案の場として機能させるためには、監査員と被監査部門との間の適切なコミュニケーションが不可欠である 。

マネジメントレビュー

トップマネジメントは、ISMSの継続的な適切性、妥当性、および有効性を確実にするために、ISMSをレビューしなければならない。

- 前回のレビューの結果。

- ISMSに関連する外部および内部の課題の変化。

- 情報セキュリティパフォーマンス(インシデント状況、監査結果、目標達成度)。

- 利害関係者からのフィードバック。

- リスクアセスメントの結果とリスク対応計画の状況。

- 継続的な改善の機会。

マネジメントレビューの結果として、リソースの再配分や方針の改定といった、具体的な「トップの意思決定」を議事録として残すことが求められる。

不適合への対応と継続的改善:第10章

第10章「改善」は、ISMSのPDCAサイクルの「Act」を担う。

不適合および是正処置

不適合が発生した場合(例えば監査での指摘、重大なセキュリティ事故、規定違反の発覚)、組織は以下の対応を取らなければならない。

- 修正: 直ちに発生した事象に対処し、その結果を管理する。

- 原因の除去(是正処置): 不適合の根本原因を特定し、類似の不適合が再発しない、あるいは他所で発生しないようにするための処置の必要性を評価する。

- レビュー: 講じた是正処置の有効性を確認し、必要に応じてISMSそのものを変更する。

「ミスをした個人を罰する」のではなく、「ミスが発生した仕組み(システム)を改善する」という姿勢が、真の継続的改善を実現する鍵となる。

附属書A:114項目の管理策の深層解説

マネジメントシステム要求事項(4章〜10章)が「管理の仕組み」を定義するのに対し、附属書Aは「何を具体的に守るか」というメニューを提供する。組織はリスクアセスメントの結果から、これらを適宜選択して実装する。

A.5:情報セキュリティ方針

組織全体の情報セキュリティ方針と、トピック別の個別方針(アクセス制御方針、モバイルデバイス方針、暗号化方針など)の策定、承認、周知を要求する。

A.6:情報セキュリティのための組織

内部組織の役割と責任、職務の分離、およびモバイルデバイスやテレワークの管理を規定する。特にA.6.2.2(テレワーク)は、クラウド環境やVPN利用の普及により、エンドポイントセキュリティの要となっている。

A.7:人的資源のセキュリティ

雇用の全ライフサイクル(採用前、雇用期間中、退職時)におけるセキュリティを扱う。バックグラウンドチェック(A.7.1.1)、秘密保持契約の締結(A.7.1.2)、規律ある処罰プロセス(A.7.2.3)が含まれる。

A.8:資産の管理

資産の目録作成(A.8.1.1)、所有者の明確化、および情報の分類(A.8.2.1)が含まれる。情報の重要度に応じたラベリング(極秘、社外秘など)とその取り扱い手順を定めることは、データ漏洩防止の基礎となる。

A.9:アクセス制御

ユーザ登録、特権管理、パスワードの管理、およびシステムへのアクセス制限を網羅する。近年は「最小権限の原則」に加え、多要素認証(MFA)の導入がA.9.4.2(安全なログイン手順)の文脈で強く推奨される。

A.10:暗号化

暗号化技術の使用に関する方針(A.10.1.1)と鍵管理(A.10.1.2)を規定する。データの保管時(at rest)および転送時(in transit)の保護が焦点となる。

A.11:物理的および環境的セキュリティ

物理的セキュリティ境界(A.11.1.1)、物理的入退室管理、設備の保護、および「クリアデスク・クリアスクリーン」(A.11.2.9)が含まれる。離席時のPCロックや書類の放置禁止は、身近だが徹底が難しい管理策の一つである。

A.12:運用のセキュリティ

IT運用の健全性を保つための広範な管理策。

- マルウェア対策 (A.12.2.1)。

- バックアップ (A.12.3.1)。

- ログ取得と監視 (A.12.4.1)。

- 脆弱性管理 (A.12.6.1)。

A.13:通信のセキュリティ

ネットワーク管理(A.13.1.1)と情報転送(A.13.2.1)を扱う。社外へのファイル送信時の暗号化や、ネットワークの分離(セグメンテーション)がここに含まれる。

A.14:システムの取得、開発および保守

セキュアな開発環境(A.14.2.6)、変更管理、および本番環境と開発・テスト環境の分離(A.14.2.2)を求める。いわゆるDevSecOpsの概念が、この章の現代的な解釈となる。

A.15:供給者関係

委託先との契約にセキュリティ要求事項を盛り込み、定期的にサービス提供を監視・レビューする。クラウドサービスプロバイダー(CSP)の評価もこの枠組みで行われる。

A.16:情報セキュリティインシデント管理

事象の報告(A.16.1.2)、対応手順の確立、およびインシデントからの学習と改善を規定する。

A.17:事業継続マネジメントにおける情報セキュリティ

災害などの緊急時でも情報セキュリティの継続性を確保することを求める(A.17.1.1)。

A.18:適合性

著作権保護、個人情報保護、およびISMSが法令や契約に適合しているかの定期的なレビューを扱う(A.18.2.1)。

認証審査のプロセスと実務的対策

ISMSの認証取得は、独立した第三者機関による厳格な審査を経て行われる。

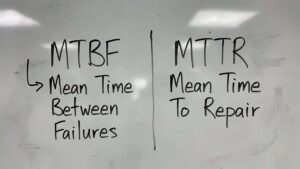

第1段階審査と第2段階審査の差異

審査は、構築されたシステムが規格に適合しているかを確認する二つのステージで構成される 。

| 審査段階 | 主要な焦点 | 確認内容の例 |

| 第1段階審査 | 文書化された仕組みの適合性。 | 適用宣言書、リスクアセスメント報告書、マニュアル。 |

| 第2段階審査 | 運用の実効性と証跡。 | 現場ヒアリング、記録、設定画面、物理的環境。 |

第1段階審査で「文書が揃っていない」「リスクアセスメントの手法が不明確」といった致命的な不適合が発見された場合、第2段階審査へ進むことはできない 。第2段階審査では、現場の従業員が情報セキュリティ方針を理解しているか、パスワード管理やクリアデスクが守られているかといった、個々の「行動」がチェックされる。

審査における「指摘」の種類

審査結果として、以下の3種類の指摘が行われることが一般的である 。

- 重大な不適合: 規格の要求事項が完全に欠落している、あるいはシステムが機能していない状態。是正が完了するまで認証は発行されない。

- 軽微な不適合: 部分的な実施漏れや、単発のミス。是正計画の提出をもって認証が検討される。

- 観察事項(改善の機会): 規格不適合ではないが、より良くするための提案や、放置すると不適合になり得る事項。

審査を「合格・不合格のテスト」として捉えるのではなく、外部の専門家による「無料のコンサルティング(診断)」として活用する姿勢が、組織のセキュリティ向上に寄与する。

JIS Q 27001:2023への移行:新時代の情報セキュリティへ

2022年にISO/IEC 27001が改訂され、これに伴い日本でもJIS Q 27001:2023が発行された。現行の2014年版(2013年版)の認証を維持している組織は、2025年10月31日までの移行期限に向けて準備を進めなければならない。

管理策の再編と新規追加

新規格では、附属書Aの管理策が114項目から93項目に統合・整理され、従来の14ドメインから4つのカテゴリー(組織、人、物理、技術)へと構造が変更された 。特に注目すべきは、現代の脅威環境に対応するために追加された11の新しい管理策である 。

- 脅威インテリジェンス (5.7): 攻撃者の動向を分析し、先制的な対策を講じる。

- クラウドサービスの利用における情報セキュリティ (5.23): クラウド特有のリスク(共有責任モデルなど)を管理する。

- ICTの事業継続に向けた準備 (5.30): システム停止からの回復力を高める。

- 物理的セキュリティの監視 (7.4): 監視カメラやセンサーによる物理的検知。

- 構成管理 (8.9): システムの設定値を標準化し、不正な変更を防ぐ。

- 情報の削除 (8.10): 不要になったデータを確実に消去する(右に忘れられる権利)。

- データマスキング (8.11): 個人情報などを秘匿化してテスト等に利用する。

- データ漏洩防止 (8.12): DLPなどの技術的手法による外部流出防止。

- 監視活動 (8.16): 異常なトラフィックやログのリアルタイム監視。

- ウェブフィルタリング (8.23): 不適切なサイトへのアクセス制限。

- セキュアコーディング (8.28): 開発段階からの脆弱性作り込み防止。

移行に向けた戦略的アクション

移行プロセスは単なる「項目名の書き換え」ではない。特に「情報の削除」や「データ漏洩防止」などは、新たなツール導入や業務フローの変更を伴う可能性があるため、早期の着手が推奨される。

- ステップ1: 新規格の要求事項と現行ISMSの差分分析(ギャップ分析)。

- ステップ2: 適用宣言書(SoA)の再作成。新旧管理策の対応表(マッピング表)の活用。

- ステップ3: 新たな11項目に対するリスクアセスメントの実施。

- ステップ4: 内部監査員への移行教育と、組織全体への新基準の周知。

結論:JIS Q 27001:2014がもたらす組織のレジリエンス

JIS Q 27001:2014は、情報の安全を守るための単なる「チェックリスト」ではなく、変化し続けるリスクに対して組織が自律的に適応し続けるための「思考プロセス」そのものである。技術の進化とともに脅威が高度化し、情報の境界が曖昧になる現代において、この規格が提唱する「リスクベース思考」と「PDCAサイクル」の重要性はむしろ高まっている。

ISMSの構築と運用を成功させるためには、文書を揃えること(形式)に執着するのではなく、経営層から現場の従業員一人ひとりに至るまで、情報セキュリティを「自らの価値を保護し、顧客の信頼を裏切らないための不可欠な業務」として内面化させることが肝要である。JIS Q 27001:2014という世界共通の言語を用いることで、組織は自らの安全性を客観的に証明し、グローバルなビジネス社会における競争優位性を確立することができるのである。

2023年版への移行を控えた今、組織はこれまでの運用の軌跡を振り返り、形骸化している部分を大胆に削ぎ落とすとともに、クラウドやサイバー攻撃の進展といった新たな現実に即した、より強靭で柔軟なISMSへと進化させる好機を迎えているといえる。

コメント