はじめに

墨蘭/情報セキュリティマネジメント副専門官

墨蘭/情報セキュリティマネジメント副専門官あなたのパソコンやスマートフォンには、パスワードやクレジットカード番号など、大切な情報がたくさん入っています。こうした情報は通常、暗号という「鍵のかかった箱」に入れて守られています。普通の攻撃者は、この鍵を正面から壊そうとします。しかし、世の中にはもっと巧妙な方法で情報を盗む手口があります。それが「サイドチャネル攻撃」です。

サイドチャネル攻撃をたとえ話で理解する

たとえば、あなたが金庫のダイヤルを回しているところを想像してください。

金庫の番号そのものは見えなくても、ダイヤルを回すときの「カチッ」という微かな音や、手の動きの速さ、回す回数などを横からじっくり観察すれば、番号を推測できるかもしれません。

サイドチャネル攻撃はまさにこれと同じ発想です。暗号そのものを解読するのではなく、コンピュータが暗号処理を行うときに発生する「おまけの情報」。消費電力の変化、処理にかかる時間、発生する音や電磁波などを分析して、秘密の情報を推測する攻撃なのです。

代表的なサイドチャネル攻撃の種類

タイミング攻撃

コンピュータがある処理を行うとき、入力されるデータによって処理時間がわずかに変わることがあります。たとえば、パスワードの照合で「1文字目が合っていれば次の文字へ進む」という仕組みだった場合、正しい文字を入力したときだけほんの少し処理が長くなります。この時間差を何度も計測して分析することで、パスワードを1文字ずつ特定できてしまう可能性があります。

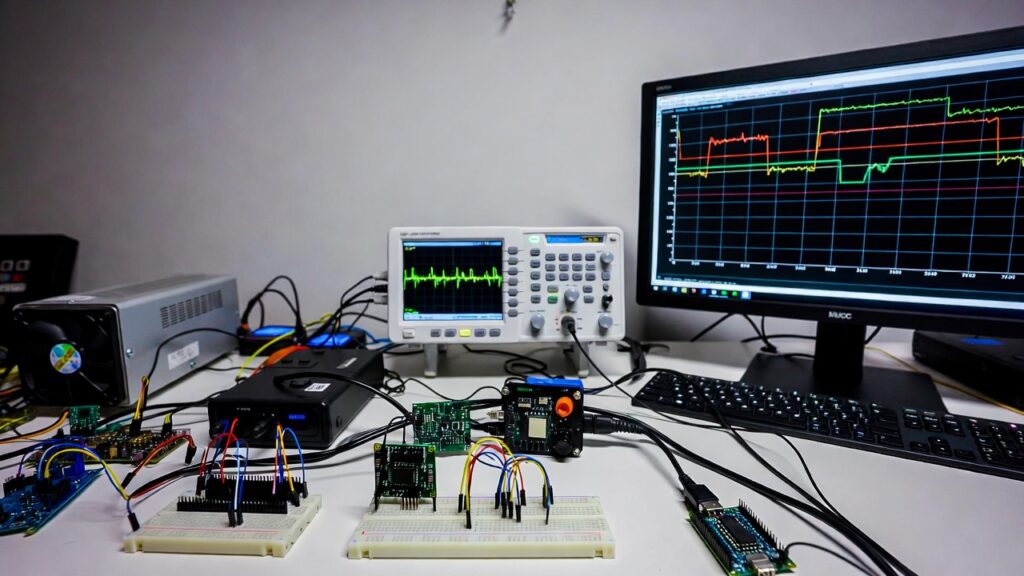

電力解析攻撃

コンピュータのチップは、「0」を処理するときと「1」を処理するときで、消費する電力がごくわずかに異なります。ICカードやスマートカードなどに特殊な装置を接続して電力の変動パターンを記録・分析すると、暗号鍵の中身を推測できる場合があります。これは、攻撃者がカードを物理的に操作できる状況で起きる特殊なケースで、一般的な利用環境では発生しにくい攻撃です。

電磁波攻撃

コンピュータが動作するとき、微弱な電磁波が発生します。この電磁波のパターンを離れた場所からアンテナで受信して分析することで、どんなデータを処理しているかを推測する手法です。かつて、ブラウン管モニターの電磁波を離れた建物から傍受して画面の内容を再現する「テンペスト攻撃」が実証されたこともあります。これは歴史的な研究事例で、現代の一般ユーザーが遭遇する可能性は非常に低いものです。

音響攻撃

信じがたいことですが、コンピュータのCPUやコンデンサが発する「音」からも情報が漏れることがあります。研究者たちは、パソコンが暗号処理をしている際に発する高周波のノイズをマイクで録音し、そこから暗号鍵を復元することに成功した事例を報告しています。これは研究レベルの特殊な攻撃で、日常環境で実用的に行われるものではありません。

キャッシュ攻撃

これはやや技術的ですが、コンピュータのメモリには「キャッシュ」と呼ばれる高速な一時記憶領域があります。あるプログラムがキャッシュを使った痕跡を別のプログラムが観察することで、処理内容を推測する手法です。2018年に世界中で大きな話題となった「Spectre」や「Meltdown」も、広い意味ではサイドチャネル攻撃の一種で、キャッシュの挙動を利用する点で関連があります。

なぜ怖いのか?

サイドチャネル攻撃が厄介な理由は、ソフトウェアのバグや設計ミスではなく、物理法則に起因する情報漏洩だという点です。

電気を使えば電力を消費し、回路が動けば電磁波が出る。これは避けようがありません。どんなに完璧なプログラムを書いても、ハードウェアの「物理的なクセ」が情報を漏らしてしまうのです。

私たちにできる対策は?

一般のユーザーが個人レベルでサイドチャネル攻撃を完全に防ぐことは難しいですが、以下のことを心がけると被害のリスクを減らせます。

まず、OSやソフトウェアを常に最新の状態に保つことが大切です。SpectreやMeltdownの対策パッチのように、メーカーはサイドチャネル攻撃への修正を配信しています。アップデートを後回しにせず、速やかに適用しましょう。

次に、不審なアプリやソフトウェアをインストールしないことです。サイドチャネル攻撃の中には、同じコンピュータ上で悪意あるプログラムを動かす必要があるものもあります。信頼できないソフトウェアを避けることが防御の基本です。

また、ICカードやスマートカードなど物理的なデバイスの管理にも気を配りましょう。カードを他人に長時間預けたり、不審な読み取り機に差し込んだりしないことが重要です。

おわりに

サイドチャネル攻撃は、正面突破ではなく「裏口」や「漏れ出るヒント」を利用する非常に巧妙な攻撃です。普段の生活で直接被害に遭うケースは多くありませんが、IoT機器の普及やキャッシュレス決済の拡大により、その脅威は確実に身近なものになりつつあります。

「暗号が強ければ安全」とは限らないという事実を知っておくだけでも、セキュリティへの意識は大きく変わるはずです。

コメント