まず基本のキ:サービスマネジメントって何よ?

ユョッタ/情報セキュリティマネジメント専門官

ユョッタ/情報セキュリティマネジメント専門官サービスマネジメントってね、お客さんに約束したITサービスを、ちゃんと途切れず安定して届け続けるための仕組みのことね

たとえばクラウドサービス、社内システム、ヘルプデスクとか。 これを「運任せ」じゃなくて、プロセスで管理して、トラブル起きてもすぐ復旧、変更も安全に、コストも抑える。 代表的なフレームワークがITIL(昔は図書館みたいって言われてたけど今は超メジャー)とISO/IEC 20000だよ。

で、ここに「情報セキュリティ」が絡んでくるわけ。サービスを提供してる最中に情報漏えいしたら、顧客に怒られるどころか、法的にヤバいし、信用ゼロで会社終わり。 だから「情報セキュリティに関するサービスマネジメント」ってのは、 ITサービスを運用しながら、情報をしっかり守るためのマネジメントのこと。ITILでは「情報セキュリティ管理プラクティス」、ISO/IEC 20000でも情報セキュリティは必須項目になってる。

要は、「サービスを気持ちよく提供しつつ、ハッカーさんにおやつ(=情報)をあげないようにする」 これがテーマだよ。笑

情報セキュリティの基本は「CIAトライアド」だよ

情報セキュリティの話で必ず出てくるのがこの3つね!

- 機密性(Confidentiality):見ちゃいけない人に情報を見せない

- 完全性(Integrity):情報を勝手に改ざんされない

- 可用性(Availability):必要なときにちゃんと使える

これが崩れると大惨事。 ランサムウェアでデータ暗号化されたら可用性ゼロ、内部犯行で顧客情報漏れたら機密性ゼロ、みたいな。

ITIL 4ではさらに「認証」と「否認防止」も加えて、しっかり守る姿勢になってるよ。 お前もパスワード使い回しとかしてないよね?(してたら今すぐ直せよ、読んでる場合じゃねーぞ)

ITILでの「情報セキュリティ管理プラクティス」ってどんな感じ?

ITIL 4の34個のプラクティスの中にはね、 ちゃんと「情報セキュリティ管理(Information Security Management)」っていう、そのまんまの名前のプラクティスが入ってるの。

目的: 組織の事業に必要な情報を保護する。 セキュリティ対策が厳しすぎて業務が止まるのもダメ、甘すぎて漏れるのもダメ。バランスが命。

主な活動

- 情報セキュリティポリシーの策定

- リスクアセスメント(どこが弱いか洗い出す)

- コントロールの選択・実装(アクセス制御、暗号化、バックアップなど)

- インシデント対応との連携

- 継続的改善(PDCA回す)

ITILは「ベストプラクティス集」だから、ガチガチの規格じゃない。 でもこれ守ってる企業は、トラブル時の復旧がめっちゃ早いし、顧客満足度も高いんだよね。

ISO/IEC 20000(サービスマネジメントシステム)と情報セキュリティ

ISO/IEC 20000-1ってね、 ITサービスマネジメントシステム(SMS)のための国際規格なの。

「サービスを計画して、設計して、移行して、提供して、そしてちゃんと改善していく」ための要求事項が、もうびっしり書かれてるのよ。

で、情報セキュリティはどうなってるかっていうと:

- 条項8.2.3 で「情報セキュリティ管理」が明確に要求されてる

- 情報セキュリティポリシーを作れ

- リスク評価してコントロールを選べ

- 変更管理、インシデント管理ともしっかり連携しろ

しかもISO/IEC 27001(ISMS)と統合しやすいように設計されてるから、 両方認証取ってる企業がめっちゃ多い。 「サービス品質」と「情報セキュリティ」を同時にレベルアップできるわけ。

実際、クラウド事業者とか大手SIerはISO 20000と27001のダブル認証がデフォになってるよ。 認証取ってないと、入札すら通らない案件もあるしね。

ISO/IEC 27001(ISMS)とどう連携させるのが賢いのか

ISO/IEC 27001ってね、 純粋な情報セキュリティマネジメントシステムの規格なの。 リスクアセスメントをちゃんとして、Annex Aにある114個のコントロールの中から必要なものを選んで実装していく、あのスタイルよ。

で、サービスマネジメントとどう絡むかっていうと:

- ISO 20000の情報セキュリティ要求事項は、27001のコントロールをほぼカバーしてる

- 逆に27001やってると、20000のセキュリティ部分が楽になる

- 統合マネジメントシステム(IMS)として運用するのが今どきのトレンド

実例

- ポリシーは共通化

- リスクアセスメントはサービス視点も加味

- 内部監査もまとめて一気にやる → 運用コスト激減、でも効果は倍増

大手企業とか「統合マニュアル」一冊で両方回してるケースが普通にある。

実際どうやって導入するの?

- 経営層のコミットメント取る → 金と人出さないと絶対失敗するから、トップに「漏えいしたら会社終わるよ?」って脅す(冗談)

- 現状把握&ギャップ分析 → 今のプロセスとITIL/ISOの要求事項を比べて、足りないところ洗い出す

- ポリシー・リスクアセスメント → 情報資産一覧作って、脅威と脆弱性を評価

- コントロール選定・実装 → アクセス制御、多要素認証、暗号化、バックアップ、社員教育など

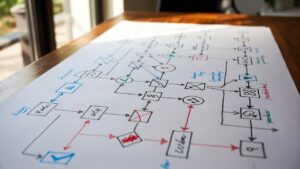

- プロセス連携 → インシデント管理、変更管理、問題管理とセキュリティをしっかりつなげる

- 内部監査&マネジメントレビュー → 定期的に「ちゃんと動いてる?」って確認

- 認証取得(任意) → 第三者に「ちゃんとやってます」って証明してもらう

ツールも大事だよ。 ServiceNow、Jira Service Management、ManageEngineとか、ITIL準拠のITSMツール使えばプロセスが可視化されて楽になる。

導入するメリット、ちゃんとあるからね

- 情報漏えいリスク激減

- サービス停止時間が短縮

- 顧客信頼度爆上げ

- 法令遵守(個人情報保護法、GDPRなど)楽勝

- 社員のセキュリティ意識向上

- コスト削減(トラブル対応費が減る)

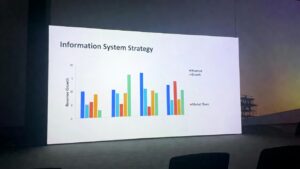

実際、IPA(情報処理推進機構)の調査でも、ISMSとSMSを統合運用してる組織は、インシデント発生率が明らかに低いってデータ出てたりする。

最後に:お前も明日からやれよ(笑)

情報セキュリティに関するサービスマネジメントって、 要は「サービスをちゃんと提供しながら、情報を絶対守る仕組み」だよ。

ITILでベストプラクティス学び、ISO 20000と27001で形にして、統合運用するのが今どきの勝ちパターン。 やらなかったら、いつかニュースで「お前の会社、情報漏えいで大炎上」って見ることになるかもよ?

コメント