はじめに ー パソコンの”起動の仕組み”を知ろう

空子/情報セキュリティマネジメント担当

空子/情報セキュリティマネジメント担当パソコンの電源ボタンを押すと、画面にメーカーのロゴが表示され、やがて Windows や Mac の画面が立ち上がります。この「電源オン → OS(オペレーティングシステム)が使えるようになるまで」の一連の流れを 「ブート(boot)」 と呼びます。

ブートの最初のステップで読み込まれるのが、ハードディスクや SSD の先頭にある 「ブートセクタ」 という小さな領域です。ここには「OS をどこからどうやって読み込むか」という指示書のようなものが書かれています。ブートセクタ型ウイルスは、まさにこの”指示書”を書き換えてしまうウイルスなのです。

ブートセクタ型ウイルスとは?

ブートセクタ型ウイルスは、パソコンの起動時に最初に読み込まれるブートセクタに感染するタイプのコンピュータウイルスです。

通常のウイルスがアプリケーションやファイルに寄生するのに対し、ブートセクタ型ウイルスは OS が起動するよりも前に活動を開始するという特徴があります。

わかりやすくたとえると、家の玄関の鍵を開ける前に、すでに泥棒が鍵そのものをすり替えているようなものです。家に入った時点では、もう泥棒の思い通りの状況が出来上がっているわけです。

どうやって感染するの?

ブートセクタ型ウイルスの感染経路は、時代によって大きく変わってきました。

かつての主な感染経路:フロッピーディスク

1980年代から1990年代にかけて、ブートセクタ型ウイルスの感染源として最も多かったのが フロッピーディスク です。感染したフロッピーディスクをパソコンに差し込んだまま電源を入れると、パソコンはハードディスクではなくフロッピーディスクのブートセクタを読みに行ってしまい、そこに潜んでいたウイルスがパソコン本体のハードディスクにも感染する、という流れでした。

当時はフロッピーディスクの貸し借りが日常的に行われていたため、学校やオフィスで爆発的に広がることもありました。

現代の感染経路:USBメモリやネットワーク

フロッピーディスクがほとんど使われなくなった現代でも、ブートセクタ型ウイルスが完全に消えたわけではありません。USBメモリや外付けハードディスクなどを介して感染するケースがあります。

ただし、USBメモリを挿しただけで感染するわけではありません。パソコンが USB から起動しようとした場合や、不正なプログラムを実行した場合に感染が起こります。

また、インターネット経由でダウンロードした不正なプログラムがブートセクタを書き換えるという、より高度な手口も確認されています。

感染するとどうなる?

ブートセクタ型ウイルスに感染すると、以下のような症状が現れることがあります。

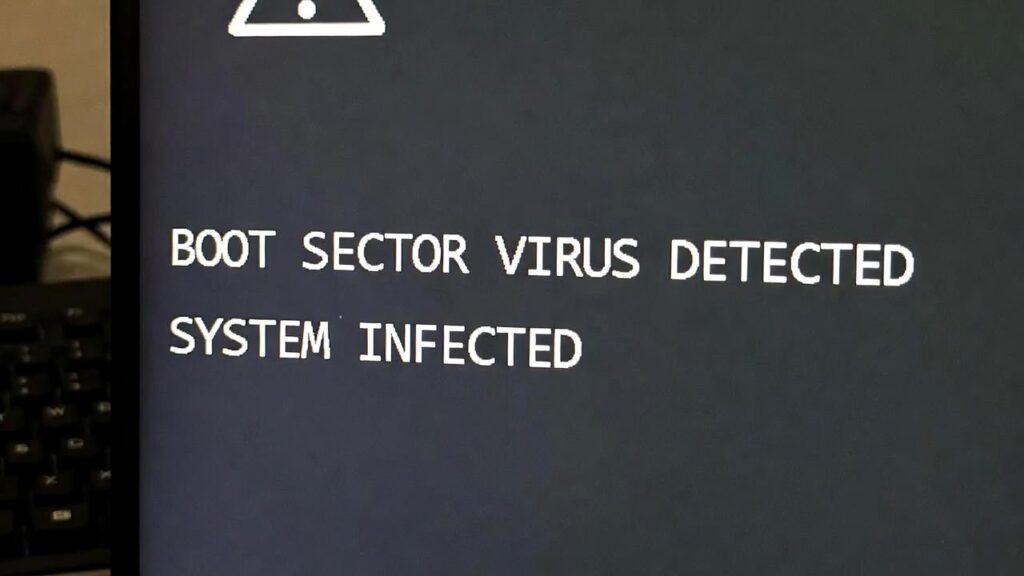

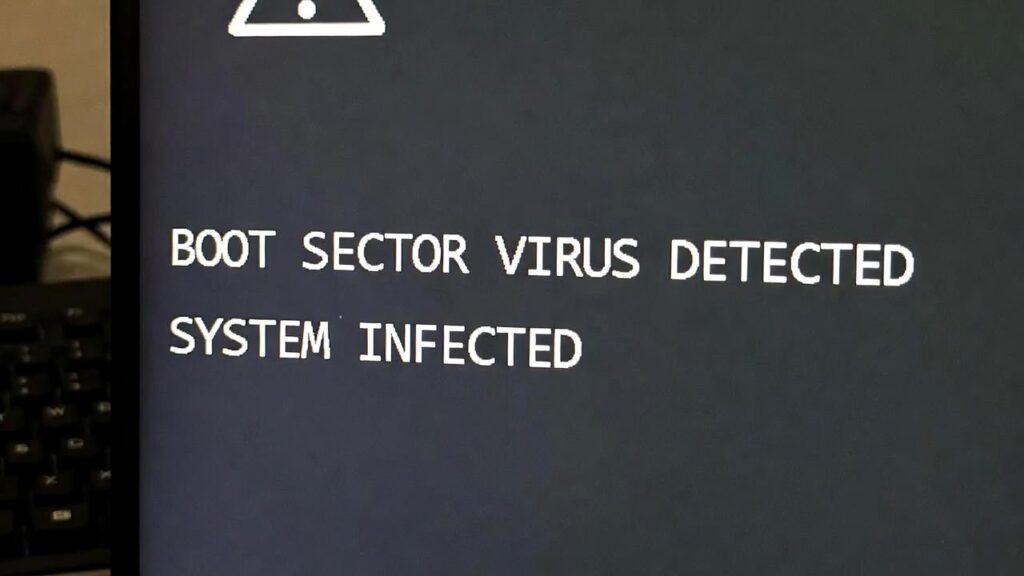

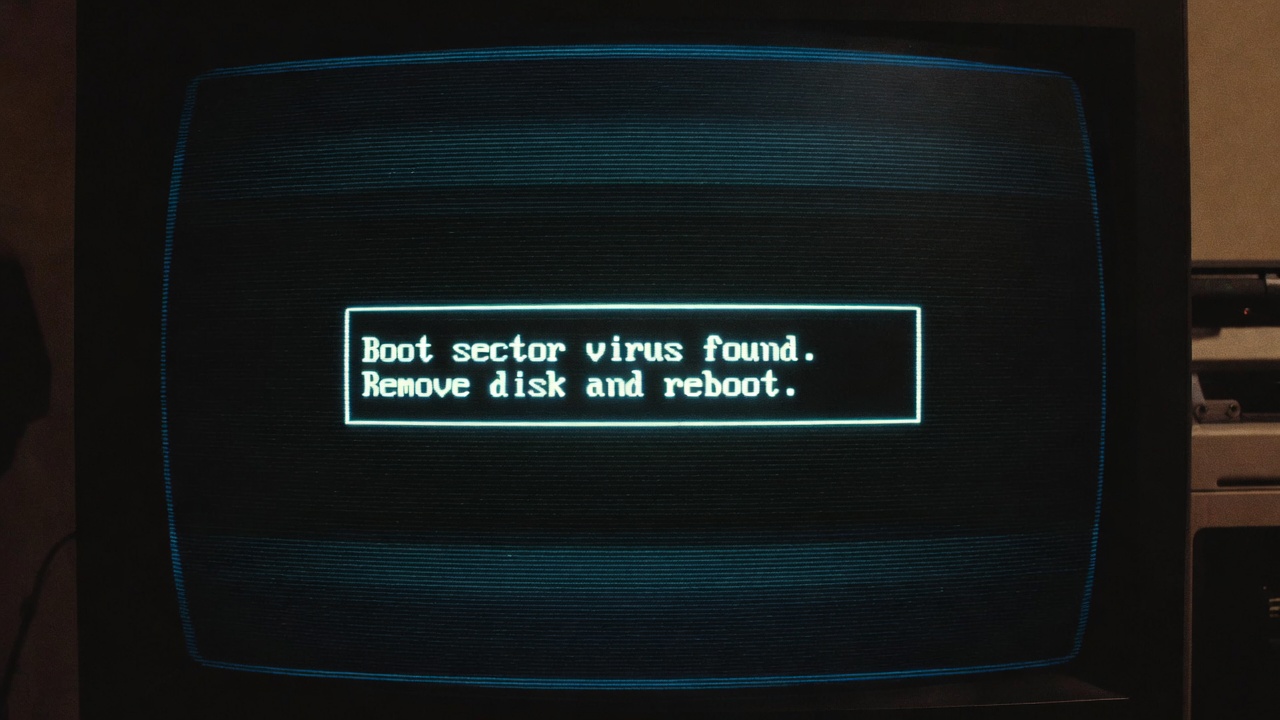

パソコンが正常に起動しなくなるのは最も典型的な症状です。ブートセクタが壊されてしまうと、OS を読み込むための手順がわからなくなり、画面が真っ黒なまま止まったり、エラーメッセージが表示されたりします。

また、起動はするものの動作が極端に遅くなったり、保存していたデータが突然消えてしまったりすることもあります。さらに怖いのは、ウイルスが OS よりも先に動くため、一般的なウイルス対策ソフトでは検知しにくいという点です。OS が立ち上がってからスキャンを行うウイルス対策ソフトにとって、それより前に活動しているウイルスは見えない敵になりかねません。

歴史に残る有名なブートセクタ型ウイルス

Brain(ブレイン)― 世界初の PC ウイルス

1986年にパキスタンで作られた「Brain」は、IBM PC 向けとしては世界初のウイルスとして知られています。もともとは自分たちが作ったソフトウェアの違法コピーを防ぐ目的で作られたとされていますが、フロッピーディスクを介して世界中に広まり、大きな話題となりました。

Michelangelo(ミケランジェロ)

1991年に発見されたこのウイルスは、毎年3月6日(ルネサンスの巨匠ミケランジェロの誕生日)になるとハードディスクのデータを破壊するという時限爆弾型のウイルスでした。メディアが大々的に報道したことで世界中がパニックに陥りましたが、実際の被害は報道ほど大規模にはなりませんでした。

Stoned(ストーンド)

1987年にニュージーランドで発見されたウイルスで、感染すると起動時に「Your PC is now Stoned!(あなたのPCはラリっています!)」というメッセージが表示されるというものでした。直接的な破壊活動は行いませんでしたが、世界中で非常に広く拡散しました。

現代でも注意が必要な理由

「フロッピーディスクの時代のウイルスでしょ?」と思うかもしれません。しかし、ブートセクタを狙う攻撃手法は現代でも進化を続けています。

近年では「ブートキット(Bootkit)」と呼ばれる、ブートセクタ型ウイルスの発展形が確認されています。ブートキットは OS が起動する前にシステムの深い部分に入り込むため、通常のウイルス対策ソフトでは検出が非常に困難です。国家レベルのサイバー攻撃や、高度な標的型攻撃に使われた事例も報告されています。

自分を守るための対策

ブートセクタ型ウイルスやその派生型から身を守るために、以下のポイントを心がけましょう。

まず、出所不明の USB メモリやディスクをパソコンに接続しないことが基本です。拾った USB メモリを興味本位で差し込むのは非常に危険です。

次に、OS やファームウェアを常に最新の状態に保つことが重要です。セキュリティの穴をふさぐアップデートが定期的に配信されているので、面倒がらずに適用しましょう。

さらに、UEFI セキュアブートを有効にしておくことも効果的です。最近のパソコンには「セキュアブート」という機能が搭載されており、起動時に読み込まれるプログラムが正規のものかどうかをチェックしてくれます。この機能を有効にしておくことで、不正なブートセクタの改ざんを防ぐことができます。

そして、信頼できるセキュリティソフトを導入し、定期的にフルスキャンを実行することも欠かせません。最新のセキュリティソフトの中には、ブートセクタの異常を検知できるものもあります。

おわりに

ブートセクタ型ウイルスは、コンピュータウイルスの歴史の中でも最も古い部類に属するウイルスです。しかし、その基本的な考え方、「OS よりも先に動くことで検知を逃れる」は、現代のサイバー攻撃にも脈々と受け継がれています。

直接的な被害に遭うことは昔ほど多くはありませんが、「パソコンが起動する仕組み」と「そこに潜むリスク」を知っておくことは、デジタル社会を安全に生きるための大切な知識です。日頃からセキュリティ意識を持ち、基本的な対策を怠らないようにしましょう。

コメント